Die Threat Intelligence-Analysten von Malwarebytes fassen die zentralen Entwicklungen aus den Bereichen Cyberbedrohungen und Cybersicherheit in ihrem jährlichen Lagebericht zu Malware zusammen. Insgesamt werden die Bedrohungslandschaft und damit auch die für Bedrohungsabwehr notwendigen Maßnahmen komplexer. Gleichzeitig sehen sich Sicherheitsverantwortliche zunehmend mit Kürzungen ihrer Budgets und damit mit begrenzten Ressourcen konfrontiert.

Das Jahr 2023 war durch sechs große Bedrohungstrends geprägt, die nicht alle unter die traditionelle Definition von Malware fallen: Big-Game-Ransomware, Malvertising, Zero-Day-Ransomware, Living-off-the-Land-Angriffe, Android-Banking-Trojaner sowie neue Schadsoftware-Taktiken, die speziell auf Mac-Geräte abzielen. Insbesondere die Trends Big-Game-Ransomware, Zero-Day-Ransomware und Mac-spezifische Malware sind hervorzuheben:

1. Big-Game-Ransomware

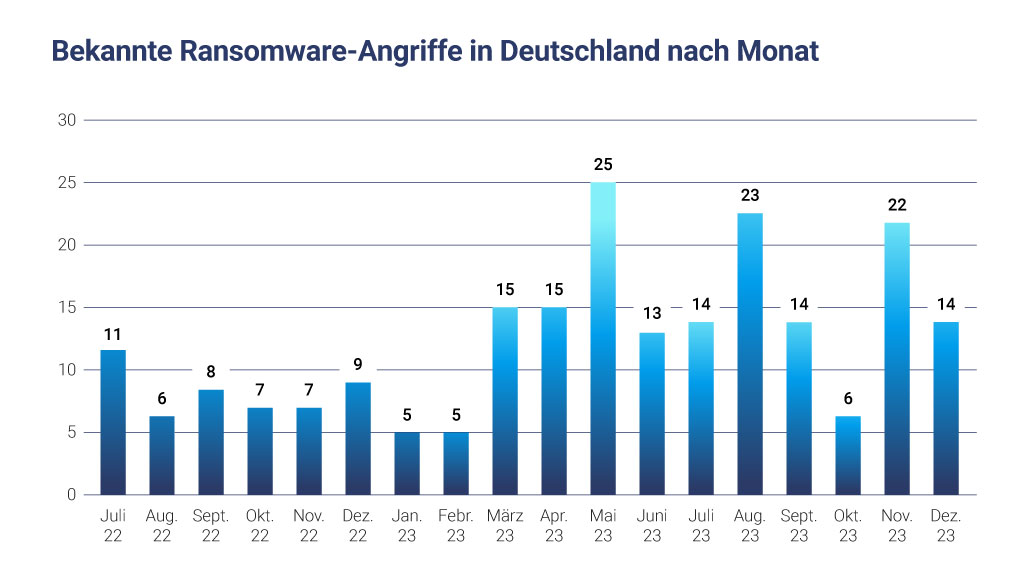

Big-Game-Ransomware ist eine der gefährlichsten, aktuellen Cyberbedrohungen, die auf finanzstarke Unternehmen („Big Game“ – „Großwild“) abzielt, da diese die oft signifikant hohen Lösegelder der Angreifer bezahlen können. Weltweit ist im Jahr 2023 die Anzahl der bekannten Big-Game-Ransomware-Angriffe um 68 Prozent gestiegen, in Deutschland um 36 Prozent.

Mit diesem Trend geht auch Ransomware-as-a-Service (RaaS) einher: Obwohl Angriffe auf große Unternehmen ein potenziell lukratives „Geschäft“ für die Angreifer sein können, benötigen sie ein großes Maß an Vorbereitung, Planung und technischer Expertise, um die oftmals soliden Cybersicherheitsmaßnahmen der Unternehmen zu umgehen. Damit stehen Angreifer vor dem Problem der Skalierbarkeit ihrer Angriffe.

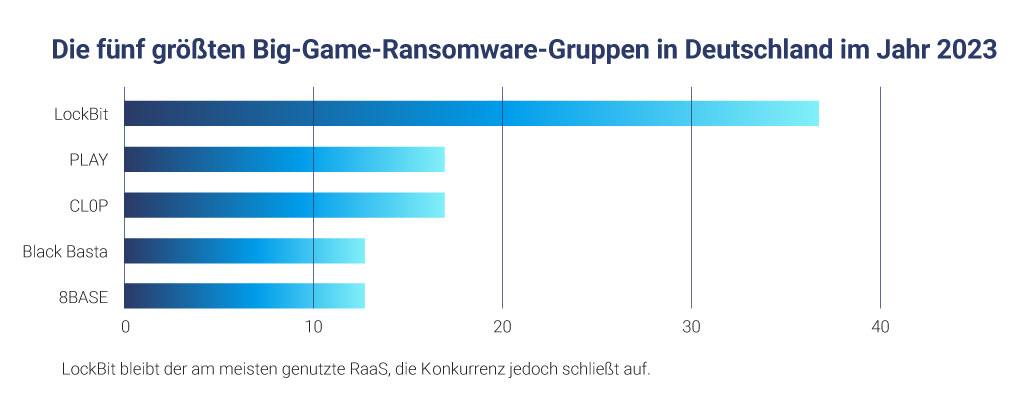

Mit RaaS-Ansätzen umgehen Angreifer dieses Problem mithilfe von Spezialisierung: Bestimmte kriminelle Gruppen bereiten die Angriffe vor, indem sie die Ransomware programmieren und Zugänge zu Unternehmensnetzwerken erlangen, während andere Gruppen die Angriffe ausführen und die Lösegeldverhandlungen führen. Das erbeutete Lösegeld wird dann unter allen beteiligten Angreifern aufgeteilt. In Deutschland kamen im Jahr 2023 die Services der RaaS-Anbieter LockBit, PLAY und CL0P am häufigsten zum Einsatz.

2. Zero-Day-Ransomware

Ein weiterer Ansatz für Angreifer, um das Skalierbarkeitsproblem ihrer kriminellen Aktivitäten zu lösen, sind automatisierte Angriffe auf der Basis von Zero-Day-Exploits. Dabei handelt es sich um Sicherheitslücken in Systemen und Anwendungen, die gerade erst entdeckt wurden, weshalb Entwickler und Hersteller noch keine Gelegenheit hatten, sie zu beheben. Dementsprechend ist es für Unternehmen schwierig, sich auf diese Art Angriff ausreichend vorzubereiten.

Im Jahr 2023 nutzte CL0P diesen Ansatz und wurde damit innerhalb von wenigen Wochen zu einer der aktivsten Ransomware-Gruppen. In vielen Fällen war es für CL0P nicht einmal notwendig, Ransomware und die Verschlüsselung von Daten einzusetzen. Durch die noch nicht entdeckten Sicherheitslücken konnten die Angreifer einfach in die Systeme und Netzwerke ihrer Opfer eindringen und Informationen für Lösegeldforderungen direkt entwenden. Auf diese Weise konnte sich CL0P signifikante finanzielle Mittel verschaffen (mit seiner MOVEit Transfer Zero-Day-Kampagne zum Beispiel geschätzt rund 92 Millionen Euro). Es kann davon ausgegangen werden, dass andere Gruppen versuchen werden, den Ansatz von CL0P in Zukunft zu replizieren.

3. Neue Mac-Malware-Taktiken mit Fokus auf macOS

Malware machte im Jahr 2023 elf Prozent aller auf Mac-Betriebssystemen erkannten Bedrohungen aus. Diese Zahl steht im Gegensatz zur weit verbreiteten Meinung, dass Schadsoftware auf Mac-Systemen nicht existiert. Tatsächlich nimmt sie jedoch, verglichen mit Windows-Betriebssystemen, nur andere, oftmals spezialisierte Formen an. Angriffe auf Macs bestehen statt aus Ransomware beispielsweise viel öfter aus aggressiver, unerwünschter Adware.

Hinzu kommt, dass die zunehmende Nutzung von macOS-Geräten es für Angreifer immer lukrativer macht, diese Geräte gezielt ins Visier zu nehmen oder Schadsoftware zu entwickeln, die auch auf Mac-Betriebssystemen funktioniert. Zum Beispiel war im November 2023 ClearFake im Umlauf, eine gefälschte Browser-Update-Kette, die sich als Browser-Sicherheitsupdate ausgab und Nutzer zum Herunterladen von Malware verleitete, darunter auch die InfoStealer-Malware Atomic Stealer (AMOS). Nicht nur ist AMOS ein InfoStealer, der gezielt auf Mac-Systemen Passwörter, Browserdaten und andere sensible Informationen an Angreifer weiterleitet, die Kampagne ist auch so aufgebaut, dass automatisch ermittelt wird, welchen Browser das Opfer nutzt, um das passende, gefälschte Update anzuzeigen.

Weitere Erkenntnisse aus dem State-of-Malware-Report von Malwarebytes sowie den Bericht zum Download finden Sie hier.