Die Abhängigkeit von russischer Energie ist nur eines von vielen Themen, mit denen sich die Bevölkerung in Europa und Deutschland aktuell beschäftigt. Die wachsenden Sorgen vor den Auswirkungen des Ukraine-Kriegs führen nicht nur zu einem hohen Bedürfnis, sich über die aktuelle Lage in der Ukraine zu informieren, sondern auch zu einem erhöhten Informationsfluss.

Das Threat Intelligence Team von Malwarebytes hat in diesem Zusammenhang eine neue Kampagne entdeckt, die genau diese Situation ausnutzt. Sie lockt deutsche Privatpersonen mit Updates zur aktuellen Bedrohungslage in der Ukraine – und verführt sie auf diese Weise dazu, ein infiziertes Dokument herunterzuladen. Bei diesem handelt es sich um einen Köder für einen Remote Access Trojaner (RAT), der Daten stehlen und noch weitere bösartige Aktionen auf dem Computer des Opfers ausführen kann.

Der Köder: eine gefälschte Webseite der Landesregierung Baden-Württemberg

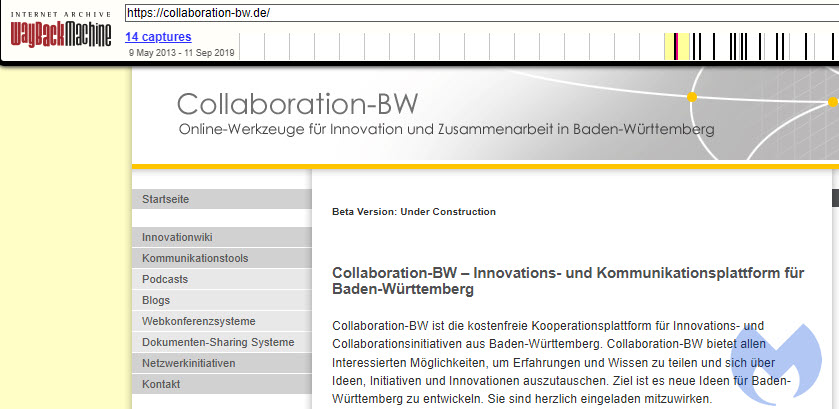

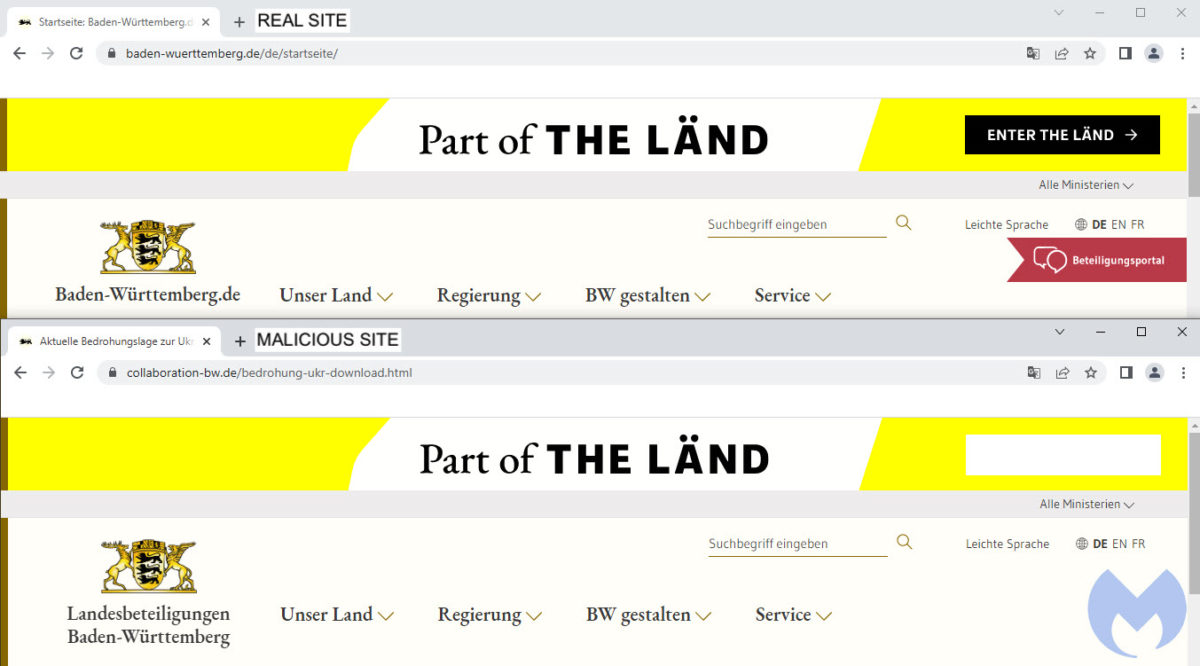

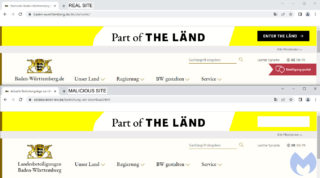

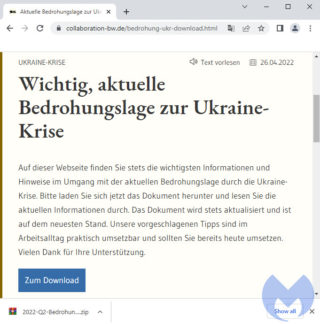

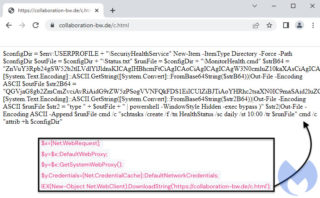

Die Vorgehensweise der Bedrohungsakteure, die hinter der Kampagne stecken, sah folgendermaßen aus: Sie registrierten einen abgelaufenen deutschen Domainnamen unter collaboration-bw[.]de, der ursprünglich als offizielle Kollaborationsplattform zur Entwicklung neuer Ideen, Initiativen und Innovationen für das Bundesland Baden-Württemberg genutzt wurde.

Die Bedrohungsakteure nutzten die Domain, um eine Webseite zu hosten, die wie die offizielle Webseite der Landesregierung Baden-Württemberg (baden-wuerttemberg.de) aussieht.

Mit dieser Nachahmung haben die Angreifer den perfekten Platzhalter für ihren Köder geschaffen: Ein Dokument mit Informationen zur aktuellen Lage in der Ukraine, das sie ihren Opfern über einen auffälligen blauen Button zum Download anbieten.

Analyse der Datei: 2022-Q2-Bedrohungslage-Ukraine

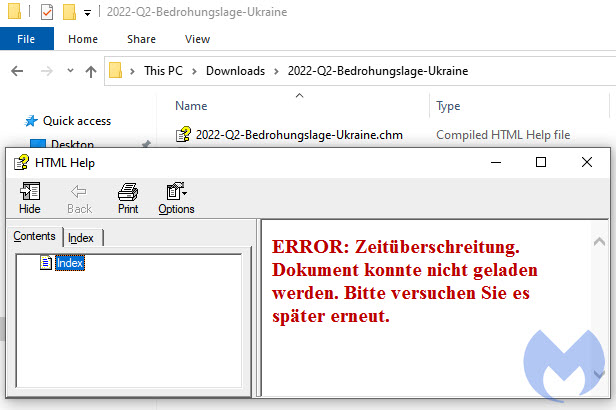

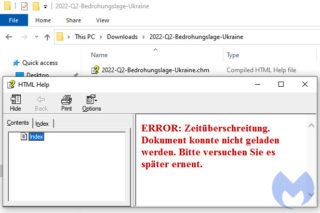

Die Archivdatei mit dem Namen „2022-Q2-Bedrohungslage-Ukraine“ enthält eine Datei mit dem Namen „2022-Q2-Bedrohungslage-Ukraine.chm“. Beim CHM-Format handelt es sich um eine Hilfedatei von Microsoft, die aus einer Reihe von komprimierten HTML-Dateien besteht.

Sobald die Opfer diese Datei öffnen, erhalten sie eine gefälschte Fehlermeldung. Währenddessen führt PowerShell unbemerkt einen Base64-Befehl aus.

Nach der Entschlüsselung des Codes konnte das Threat Intelligence Team von Malwarebytes feststellen, dass der Befehl dazu dient, ein Skript auszuführen, dass von der gefälschten baden-württembergischen Webseite heruntergeladen wurde und Invoke-Expression (IEX) verwendet.

Das heruntergeladene Skript erstellt im aktuellen Benutzerverzeichnis schließlich einen Ordner namens „SecuriyHealthService“ und legt dort zwei Dateien ab: MonitorHealth.cmd und ein Skript namens Status.txt. Die cmd-Datei ist sehr einfach programmiert und führt lediglich Status.txt über PowerShell aus. Das heruntergeladene Skript lässt zudem MonitorHealth.cmd dauerhaft bestehen, indem es eine geplante Aufgabe erstellt, um die Datei jeden Tag zu einer bestimmten Uhrzeit auszuführen.

PowerShell-RAT (Status.txt) sammelt Informationen

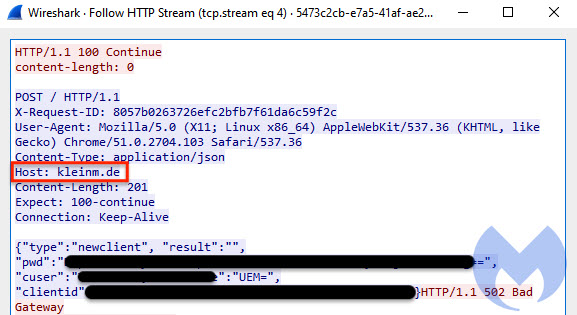

Bei Status.txt handelt es sich um einen in PowerShell geschriebenen RAT. Der Trojaner beginnt seine Aktivitäten mit dem Sammeln einiger Informationen über den Computer seines Opfers, zum Beispiel den aktuellen Benutzernamen, das Arbeitsverzeichnis oder den Hostname des Computers. Zudem erstellt der Trojaner eine eindeutige ID für sein Opfer, die clientid. Die Daten werden in Form einer JSON-Datenstruktur exfiltriert, die über eine POST-Anfrage an den Server gesendet wird.

Bevor das Skript diese Anfrage ausführt, umgeht es jedoch zunächst die Windows Antimalware Scan Interface (AMSI) mit einer AES-verschlüsselten Funktion namens „bypass“. Sie wird vor der Ausführung mit einem generierten Schlüssel und einem Initialisierungsvektor (IV) entschlüsselt.

Der RAT hat die folgenden Fähigkeiten:

- Download (Typ: D0WNl04D): Herunterladen von Dateien vom Server

- Upload (Typ: UPL04D): Dateien auf den Server hochladen

- LoadPS1 (Typ: L04DPS1): Laden und Ausführen eines PowerShell-Skripts

- Command (Typ: C0MM4ND): Ausführen eines bestimmten Befehls

Deutscher Command and Control Server

Der Angriff wurde sorgfältig durchgeführt. Dabei haben die Bedrohungsakteure sogar sichergestellt, dass die gestohlenen Daten an einen deutschen Domainnamen (kleinm[.]de) gesendet werden, um keinen Verdacht zu erregen.

Die Aktivität kann bisher keinem Akteur eindeutig zugeordnet werden, da dafür noch keine soliden Indikatoren vorliegen. Aufgrund der Motivation könnte ein russischer Bedrohungsakteur dahinterstecken. Doch kann darüber – ohne klare Verbindungen in der Infrastruktur oder Ähnlichkeiten bei den TTPs (Taktiken, Techniken und Prozessen) – nur spekuliert werden.

Das Malwarebytes Threat Intelligence Team überwacht weiterhin Angriffe, die sich den Krieg in der Ukraine zunutze machen.

Weitere Informationen finden Sie hier im Blogbeitrag von Malwarebytes.