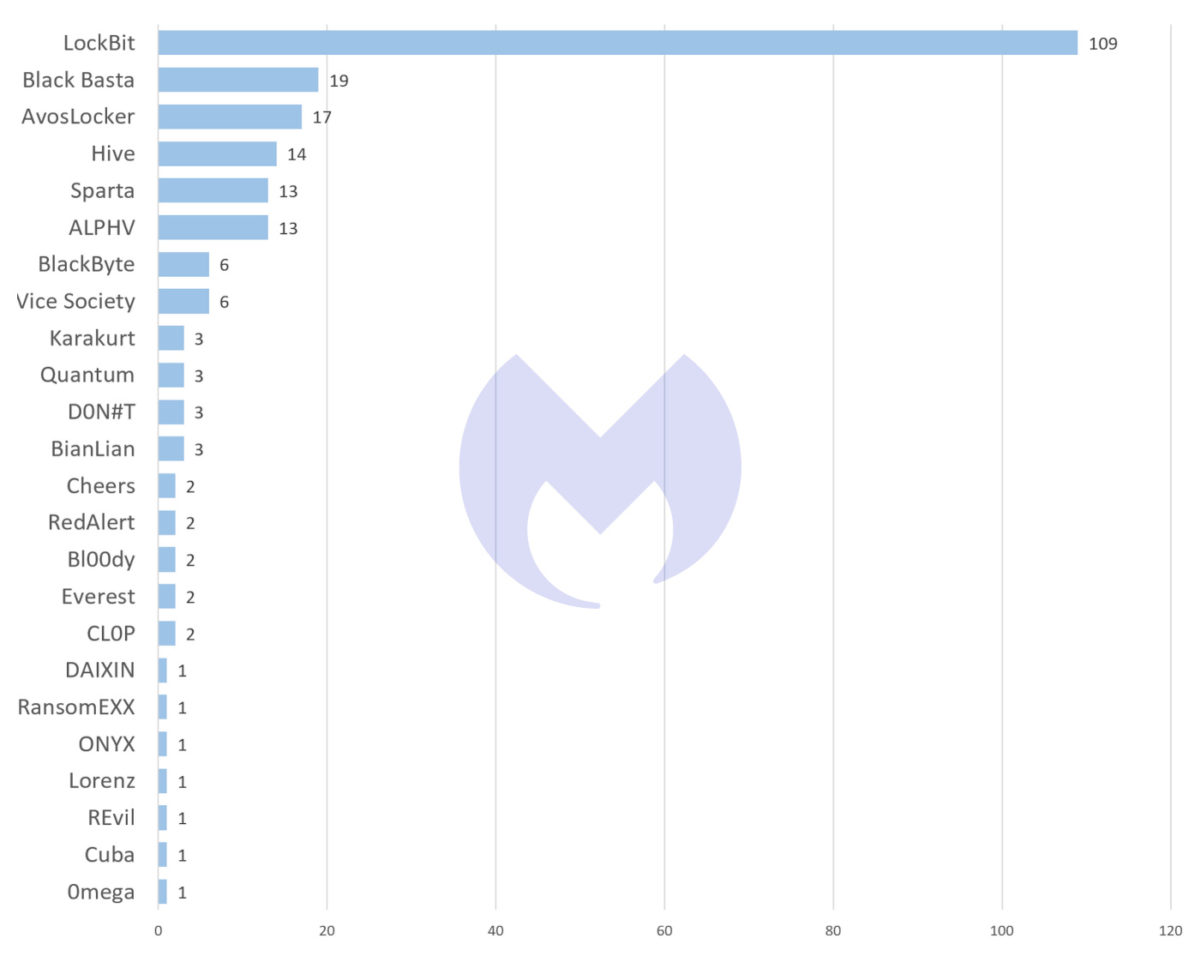

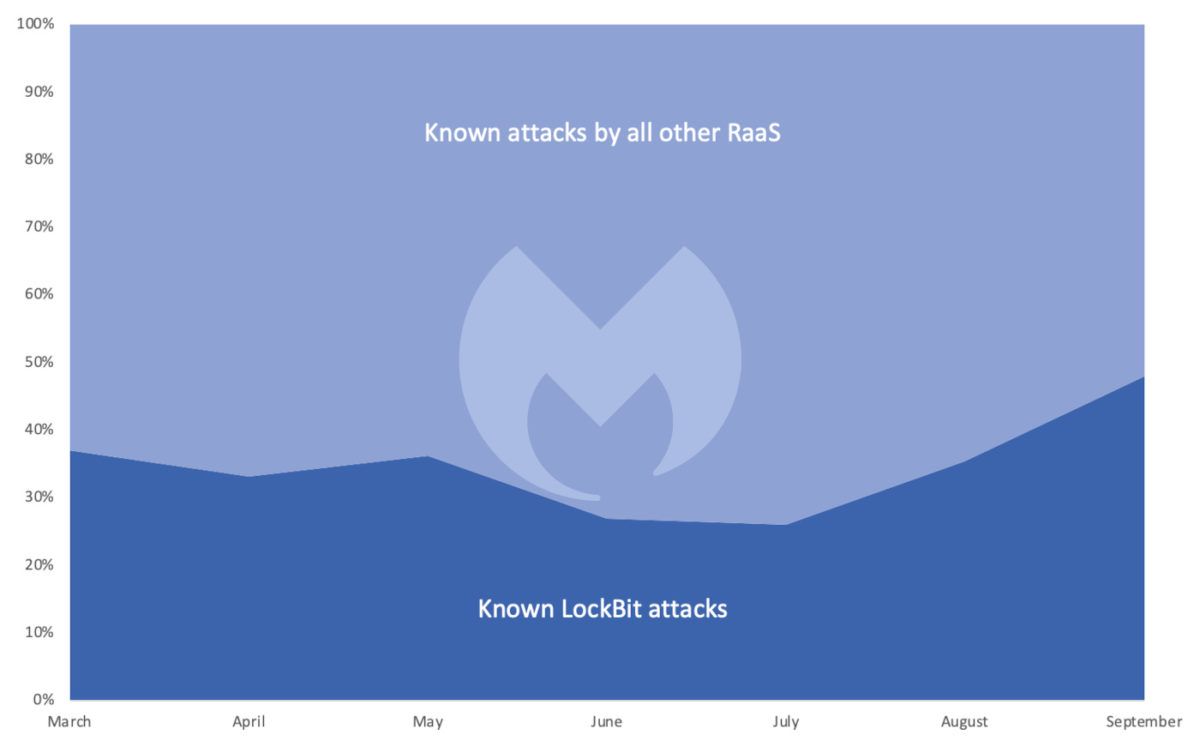

LockBit bleibt auch im September an vorderster Front: Das Threat-Intelligence-Team von Malwarebytes konnte der Ransomware-Gruppe im September 109 Angriffe zuschreiben (im Vergleich zu 62 Angriffen im August 2022 und 61 Angriffen im Juli 2022). Damit war LockBit im September in fast sechsmal so viele Angriffe verwickelt wie die nächstplatzierte Ransomware, Black Basta mit 19 Angriffen, und in fast so viele Angriffe wie alle anderen Ransomware-Gruppen zusammen. Neben den 109 Angriffen von LockBit zählte Malwarebytes im September 117 weitere Angriffe. Auf LockBit gehen damit 48 Prozent der im September festgestellten Angriffe zurück.

Der Abstand zwischen LockBit und seinen Konkurrenten ist inzwischen so enorm, dass sich das Threat-Intelligence-Team von Malwarebytes die Frage stellte, ob die Cybersicherheits-Welt es hier mit einer Konsolidierung in diesem kriminellen Umfeld zu tun hat.

Im Software-Bereich ist es bereits gelernte Praxis, dass ein einziger Anbieter den Markt dominiert. Es gibt also keinen Grund, warum dies in kriminellen Software-Märkten anders sein sollte. Ransomware-as-a-Service (RaaS) ist seit einigen Jahren praktisch „feature complete“. Innovationen finden daher eher in den Taktiken der Ransomware-Gruppe als in der Software selbst statt.

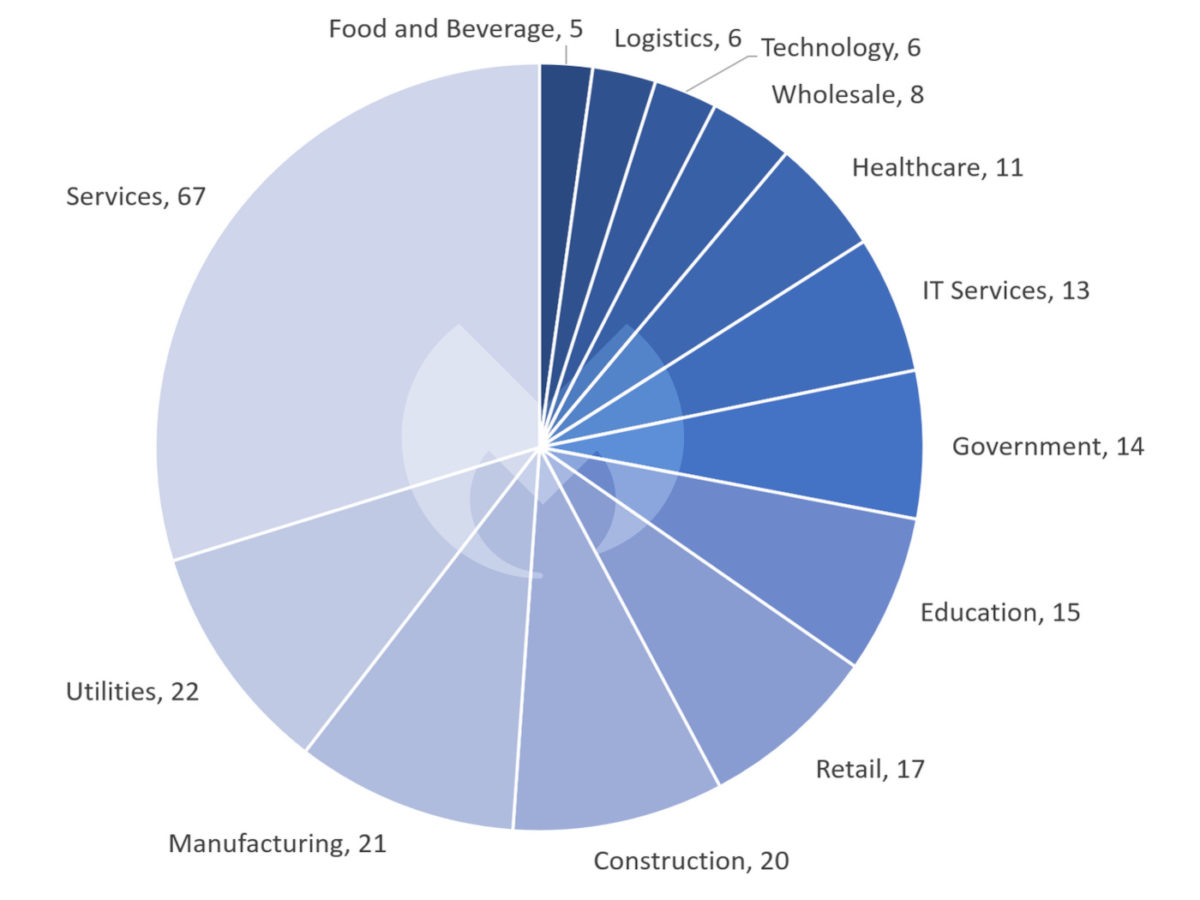

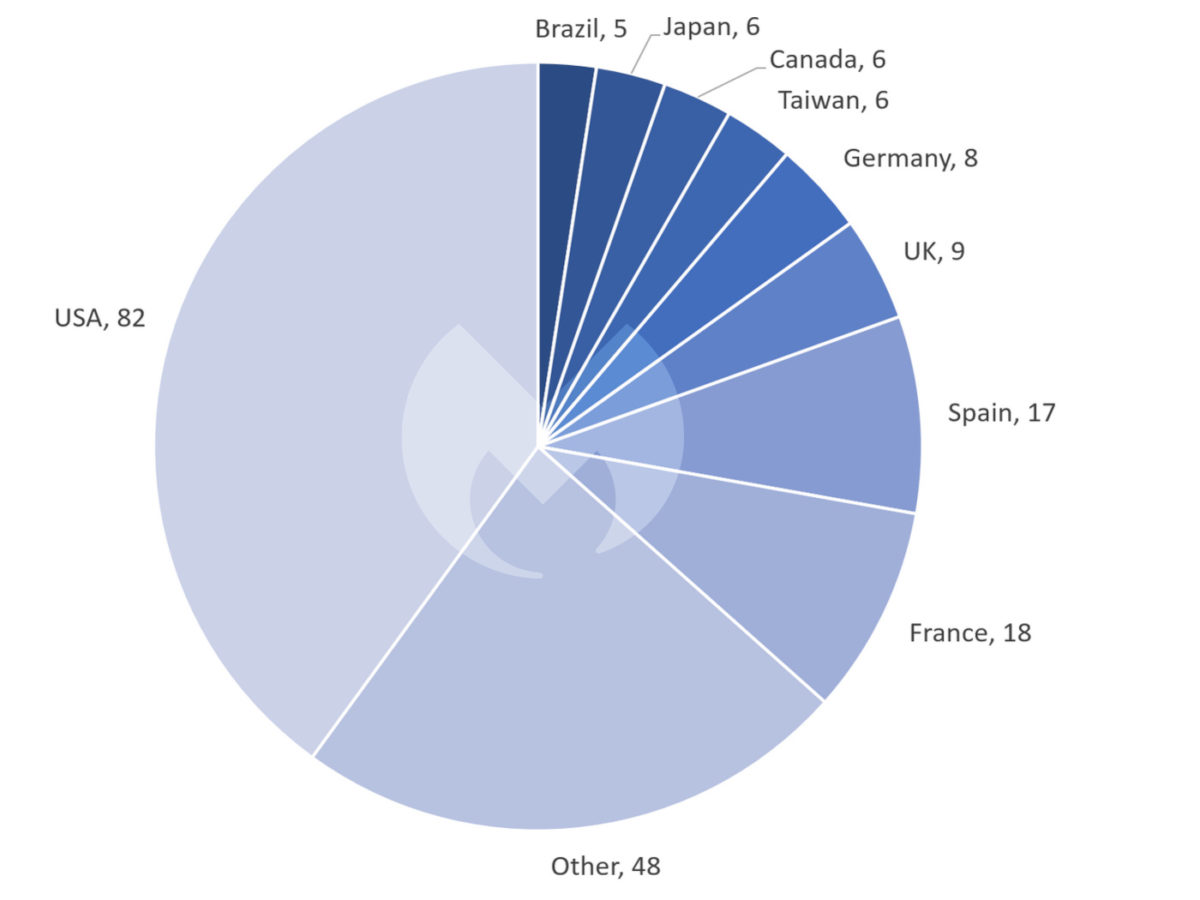

Bei der Verteilung der Ransomware-Angriffe nach Ländern sind die USA im September 2022 mit 82 Angriffen erneut mit Abstand das häufigste Ziel. Aus Europa waren zudem folgende Länder betroffen: Frankreich mit 18 Angriffen, Spanien mit 17 Angriffen, das Vereinigte Königreich mit 9 Angriffen und Deutschland mit 8 Angriffen.

LockBit 3.0: Builder im September geleakt

Im Juni 2022 veröffentliche die LockBit-Bande die Version 3.0 ihrer Ransomware – LockBit 3.0, die auf dem Quellcode der Ransomware BlackMatter basierte. Im September wurde nun der Builder für LockBit 3.0 von einem anscheinend verärgerten Entwickler geleakt.

Für Malwarebytes ein zweischneidiges Schwert: Zum einen war das Threat-Intel-Team froh, die Software in die Hände zu bekommen und alles über sie zu lernen, was möglich war. Auf der anderen Seite haben sie dabei auch festgestellt, dass es noch nie so einfach war, eigene Ransomware zu erstellen: Der gesamte Builder enthält letztlich nur vier Dateien – einen Encryption Key Generator, keygen.exe, die eigentliche builder.exe, eine veränderbare Konfigurationsdatei, config.json, sowie eine Batch-Datei zum Erstellen aller Dateien, build.bat. Der Builder bietet dabei ein hohes Maß an Anpassungsmöglichkeiten, beispielsweise bei Lösegeldforderungen. Sobald ein Anwender die Konfiguration festgelegt hat, kann er eine Batch-Datei starten, die automatisch alle Dateien erzeugt, die er zum Starten einer Ransomware-Kampagne benötigt.

Alles, was die Verbreitung von Ransomware noch einfacher macht, wird die IT-Sicherheitslage laut Malwarebytes weiter verschlechtern. Es ist möglich, dass neue kriminelle Banden, die bisher nicht mit LockBit verbunden waren, die Software in Zukunft nutzen werden. Darüber hinaus rechnet Malwarebytes damit, dass gefälschte Versionen des LockBit Builders auftauchen werden, die dann potenzielle Kriminelle infizieren anstatt Ransomware für sie zu erstellen.

Streit zwischen LockBit und ALPHV

Der BlackMatter-Quellcode, auf dem LockBit 3.0 basiert, könnte durch einen Entwickler, der von der ALPHV-Gruppe (auch bekannt als BlackCat) übergelaufen war, in die Hände von LockBit gelangt sein. Bei der ALPHV-Gruppe handelt es sich um eine gefährliche Ransomware-Gruppe, die den Großteil des Jahres 2022 im Schatten von LockBit verbracht hat. ALPHV ist ein Rebranding der BlackMatter-Gruppe, die wiederum ein Rebranding von DarkSide war – eine Ransomware-Gruppe, die nach dem Angriff auf Colonial Pipeline in den USA in 2021 unter großer Aufmerksamkeit der Strafverfolgungsbehörden verschwand.

Trotz des Anscheins von Professionalität können die besagten RaaS-Gruppen nicht lange widerstehen, sich zu profilieren und zu streiten. Die Diskussionen der Banden finden dabei oft in Ransomware-Foren statt. So zum Beispiel auch im September, als sich ALPHV und LockBit über die Umbenennung von BlackMatter und den Erwerb des Quellcodes durch LockBit ausgelassen haben.

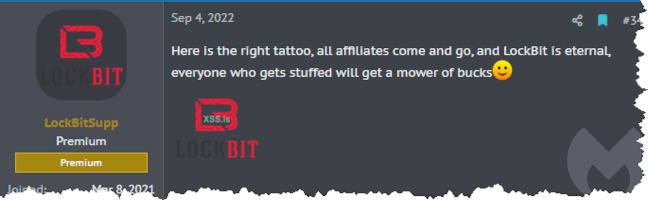

Tattoo-Angebot von LockBit

Auch so erregt die LockBit-Gruppe regelmäßig die Aufmerksamkeit der Öffentlichkeit. Zuletzt sorgte die Bande mit der Ankündigung eines Bug-Bounty Programms für Schlagzeilen und drohte darüber hinaus damit, DDoS-Attacken in sein Programm mit aufzunehmen. Im September kündigte die Gruppe nun scherzhaft an, jedem, der sich das Logo der Bande tätowieren ließe, 1.000 US-Dollar zu geben. Und es gab tatsächlich Leute, die es auch getan haben: pic.twitter.com/PPTtt3ze6g.

Neue Ransomware-Gruppen im September

Im September sind zwei neue Gruppen aufgetaucht: Sparta und Royal. Bei beiden handelt es sich um Data-Leak-Gruppen – soll heißen um Gruppen, die Daten nicht verschlüsseln, sondern einfach stehlen und mit ihrer Veröffentlichung drohen. Für Malwarebytes ist das keine Überraschung: Erst im August hatte das Threat-Intel-Team über die Vermutung berichtet, dass Datenleaks die Zukunft von Ransomware sein könnten.

Eine weitere Gruppe machte im September durch ungewöhnliche Aktivitäten auf sich aufmerksam: FARGO (auch bekannt als TargetCompany) ist seit Februar bekannt. Die Ransomware-Gruppe machte im letzten Monat Schlagzeilen, indem sie direkt auf Microsoft SQL-Server abzielte. Dateien wurden gestohlen und verschlüsselt – und die Leaks wurden über Telegram und nicht wie bei den meisten RaaS über eine Leak-Website im Dark Web verbreitet.

Den ausführlichen Ransomware-Report September 2022 von Malwarebytes finden Sie hier.