Die Threat-Analysten von Barracuda Networks Inc., einer führenden Cybersicherheitsplattform für umfassenden Schutz vor komplexen Bedrohungen, haben festgestellt, dass Angreifer zunehmend die Namen, Adressen und Fotos der Häuser ihrer Opfer nutzen, um Erpressungsversuche mit sexuellen Inhalten, sogenannte Sextortion-Angriffe, zu personalisieren und größeren Druck aufzubauen. Die Threat-Analysten konnten außerdem feststellen, dass die Erpressungsforderungen der Angreifer von einigen hundert auf mehrere Tausende von US-Dollar in Form von Kryptowährung gestiegen sind und die Angreifer es den Opfern ermöglichen, die Zahlungsforderungen direkt mithilfe von QR-Codes zu bezahlen.

Bei Sextortion handelt es sich um eine Form der Erpressung, bei der Cyberkriminelle versuchen, Geld von Opfern zu erpressen, indem sie damit drohen, angeblich explizite Bilder oder Videos zu veröffentlichen, die sie vom Computer des Opfers gestohlen haben, wenn ihre Forderungen nicht erfüllt werden. Die Threat-Analysten von Barracuda haben festgestellt, dass Angreifer bei diesen Angriffen zunehmend ausgefeilte Taktiken nutzen, einschließlich fortgeschrittener Personalisierung.

Diese Taktiken umfassen:

- Nutzung der persönlichen Daten der Opfer, einschließlich Klarnamen, Telefonnummern oder Adressen, um ihre Sextortion-Angriffe bedrohlicher und überzeugender zu gestalten. In den Sextortion-E-Mails werden die Opfer mit ihren Vor- und Nachnamen angesprochen und die ersten Sätze der E-Mail enthalten die Telefonnummer, Adresse und den Wohnort des Opfers.

- Ein Google Maps-Bild des Standorts des Opfers. In den von Barracuda analysierten E-Mails waren Bilder eines Wohn- oder Geschäftsstandorts enthalten, je nachdem, welche Adressdaten vom Opfer gestohlen wurden.

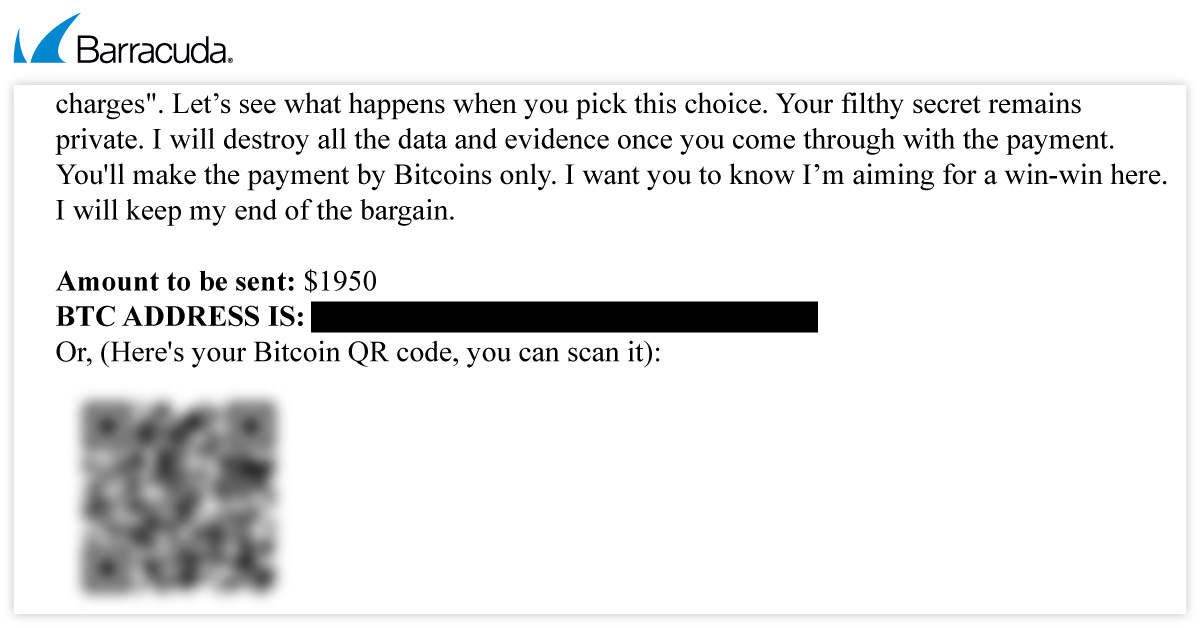

- Höhere Zahlungsforderungen, oft in Höhe von mehreren Tausend US-Dollar. In einigen Fällen stellten die Angreifer in ihren E-Mails zudem QR-Codes bereit, mit denen die Opfer einfach Bitcoin-Zahlungen direkt an die Angreifer senden können. In den entsprechenden E-Mails tauchen diese QR-Codes direkt unter der Bitcoin-Adresse auf.

„Sextortion-E-Mails werden in der Regel im Rahmen größer angelegter Spam-Kampagnen an Tausende von potenziellen Opfern gleichzeitig versendet, aber ihre finanziellen und emotionalen Folgen für die einzelne Person können sehr ernst sein“, sagt Kyle Blanker, Manager Software Engineering bei Barracuda. „Um sicherzustellen, dass die E-Mails nicht von Sicherheits-Tools und Spam-Filtern erfasst werden, und um die Erfolgschancen zu steigern, variieren und personalisieren Angreifer ihre Nachrichten, damit diese überzeugender wirken und die Opfer die Zahlungsforderungen aus Angst eher erfüllen.“

Barracuda empfiehlt, Postfächer und Mitarbeitende in Unternehmen mithilfe von KI-basiertem E-Mail-Schutz vor Sextortion-Spam, sowie Kontoübernahmen (Account Takeover) zu schützen, in Kombination mit proaktivem Monitoring und Schulungen, um das Sicherheitsbewusstsein im Unternehmen zu steigern. Unternehmen sollten es ihren Mitarbeitern möglichst einfach machen, sensible und potenziell für sie peinliche Angriffsversuche zu melden. Außerdem sollte es für Mitarbeiter einfach sein, Browser und Betriebssysteme auf dem neuesten Stand zu halten, um zu verhindern, dass Sextortion-E-Mails die Endgeräte ihrer Mitarbeiter mit Malware infizieren.

Mehr Informationen finden Sie hier auf dem Barracuda-Blog.