In den ersten zwei Monaten des Jahres 2025 erkannten und blockierten die Erkennungssysteme von Barracuda Networks mehr als eine Million Phishing-Angriffe von bekannten Phishing-as-a-Service-Plattformen (PhaaS). Ein neuer Bericht über die bei den Angriffen eingesetzten Tools und Techniken zeigt, wie rasant sich PhaaS-Plattformen weiterentwickeln, um ihre Angriffe noch gefährlicher und schwerer erkennbar zu machen. Viele zielen auf bei Nutzer beliebte, Cloud-basierte Plattformen wie Microsoft 365 ab.

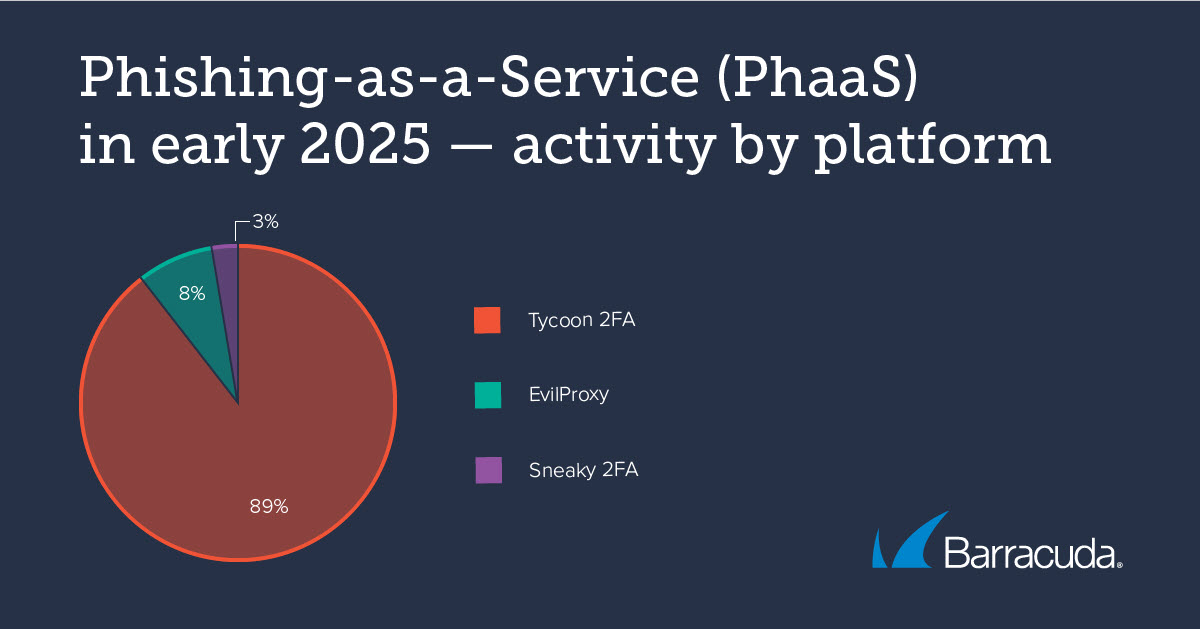

Die meisten der erkannten Vorfälle (89 Prozent) kamen von der fortschrittlichen Tycoon 2FA-Plattform, gefolgt von der Plattform EvilProxy, die für acht Prozent der erkannten Angriffe verantwortlich war, gefolgt vom Newcomer Sneaky 2FA, der für drei Prozent der erkannten Vorfälle verantwortlich war. Diese drei PhaaS-Plattformen verfügen über unterschiedliche, unabhängige Tool-Sets, die aber dennoch einige Gemeinsamkeiten aufweisen, beispielsweise die Nutzung des Messaging-Dienstes Telegram zur Unterstützung ihrer Angriffe.

Tycoon 2FA: Schnelle Weiterentwicklung von Tools zur Umgehung von Sicherheitsmaßnahmen

Die Threat-Analysten von Barracuda haben bereits im Januar 2025 über Tycoon 2FA berichtet. Seitdem hat die Plattform ihre Taktiken zur Umgehung von Sicherheitsmaßnahmen noch einmal weiterentwickelt und verbessert, sodass diese noch schwerer zu erkennen sind.

Unter anderem wird das Code-Skript für den Diebstahl und die Exfiltration von Anmeldedaten nun mithilfe einer Substitutionschiffre und in manchen Fällen anhand eines unsichtbaren Zeichens – bekannt als Hangul-Füllzeichen – verschlüsselt und unkenntlich gemacht. Dieses neue und verbesserte Skript kann den Browser-Typ des Opfers identifizieren, um den Angriff entsprechend anzupassen, und enthält außerdem Links zum Messaging-Dienst Telegram, über den die gestohlenen Daten heimlich an die Angreifer gesendet werden können.

Das Skript ermöglicht zudem die Aktualisierung von Teilen einer Website, unabhängig vom Rest der Website, und enthält eine AES-Verschlüsselung, um Anmeldedaten zu verschleiern, bevor sie an einen Remote-Server übertragen werden. Alle diese Maßnahmen erschweren eine Erkennung durch Sicherheits-Tools erheblich.

EvilProxy: Ein erschreckend einfach benutzbares Tool

EvilProxy-Angriffe können mit minimaler technischer Expertise durchgeführt werden. Sie zielen auf weit verbreitete Dienste wie Microsoft 365, Google und andere Cloud-basierte Plattformen ab und bringen potenzielle Opfer dazu, ihre Anmeldedaten auf scheinbar legitimen Anmeldeseiten einzugeben.

Der von EvilProxy für seine Phishing-Webseite verwendete Quellcode ähnelt stark dem der ursprünglichen Microsoft-Anmeldeseite. Dies macht es schwierig, die schädliche Webseite von der eigentlichen, legitimen zu unterscheiden.

Sneaky 2FA: Ein Tool, das Phishing-Formulare für seine Opfer vorausfüllt

Die zu Beginn des Jahres 2025 am dritthäufigsten genutzte PhaaS-Plattform war Sneaky 2FA. Diese zielte mit ihren „Adversary-in-the-Middle“-Angriffen (AiTM) auf Microsoft 365-Konten ab, um Anmeldedaten und damit Zugriff auf Konten zu erlangen. Wie Tycoon 2FA nutzt die Plattform dafür Telegram.

Sneaky 2FA überprüft vorab, ob ein Nutzer ein legitimes Ziel darstellt oder ob es sich um ein Sicherheits-Tool, einen Bot oder einen anderen „Adversary“ handelt. Ein Opfer wird dann auf eine harmlose Website an anderer Stelle weitergeleitet, bevor die gefälschte Phishing-Seite mit der E-Mail-Adresse des potenziellen Opfers vorausgefüllt wird, indem die „Autograb“-Funktion von Microsoft 365 dafür missbraucht wird.

„Die Plattformen, die Phishing-as-a-Service ermöglichen, werden immer komplexer und ausgefeilter, sodass traditionelle Sicherheits-Tools Phishing-Angriffe nur noch schwer erkennen können und diese so potenziell größeren Schaden anrichten können“, sagt Saravanan Mohankumar, Threat Analyst bei Barracuda. „Eine fortschrittliche, mehrschichtige Verteidigungsstrategie mit KI- und Machine Learning-gestützter Erkennung in Kombination mit einer etablierten Sicherheitskultur im Unternehmen und zuverlässigen Richtlinien für Sicherheit, Zugriffe und Authentifizierung kann Unternehmen dabei unterstützen, ihre Systeme und Mitarbeiter vor PhaaS-basierten Angriffen zu schützen.“

Mehr Informationen finden Sie hier auf dem Barracuda-Blog.