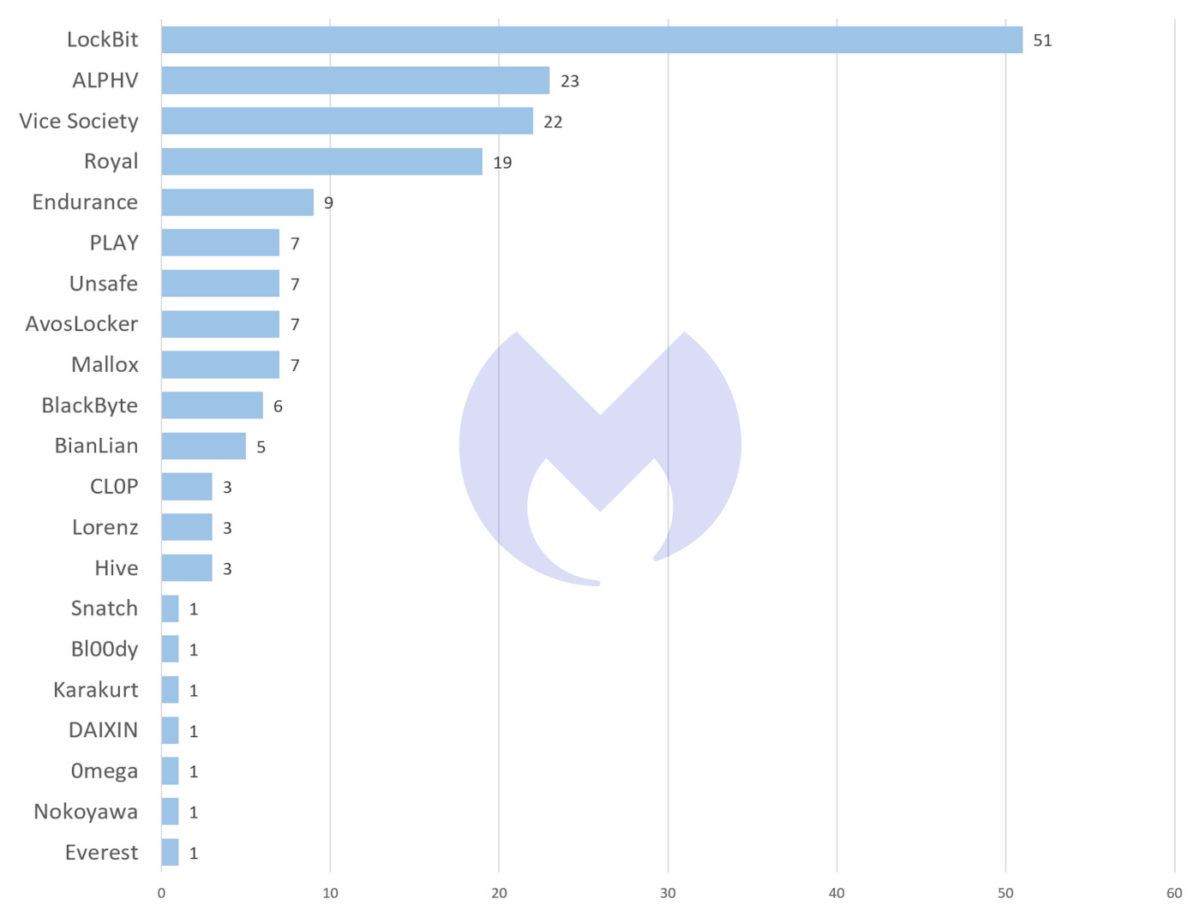

LockBit ist wieder auf Platz 1: Wie im Jahr 2022 führt die Ransomware-Gruppe auch 2023 wieder die Liste der Gruppen an, die Ransomware-as-a-Service (RaaS) verkaufen. Das Threat-Intelligence-Team von Malwarebytes konnte LockBit im Januar 51 Angriffe zuschreiben (nach 55 Angriffen im Dezember 2022). Auf dem zweiten Platz landet ALPHV mit 23 Angriffen, dicht gefolgt von Vice Society mit 22 und Royal mit 19 Angriffen.

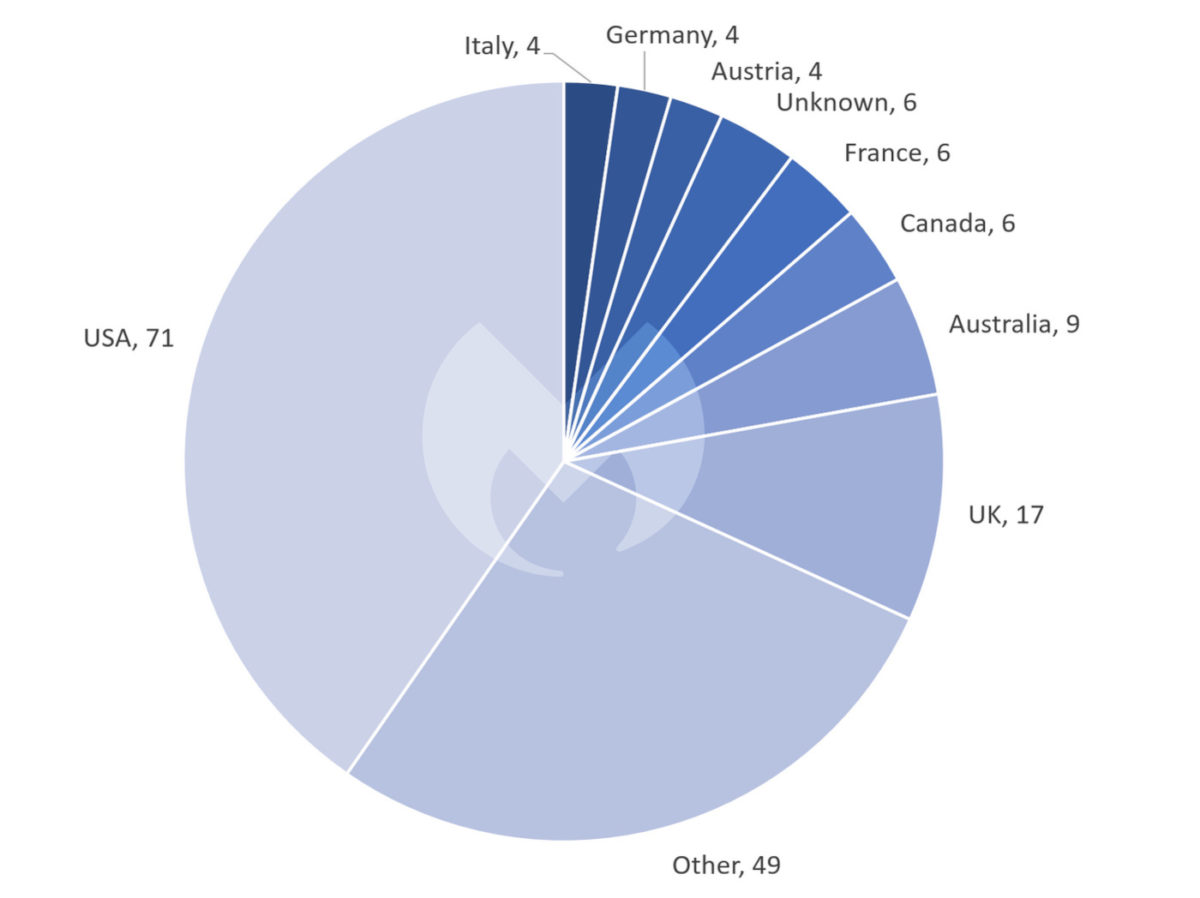

USA: Am häufigsten von Ransomware-Angriffen betroffen

Bei der Verteilung der Ransomware-Angriffe nach Ländern sind die USA im Januar 2023 mit 71 Angriffen erneut mit Abstand das häufigste Ziel. In Europa waren folgende Länder betroffen: das Vereinigte Königreich mit 17 Angriffen, Frankreich mit sechs Angriffen sowie Deutschland, Österreich und Italien mit jeweils vier Angriffen.

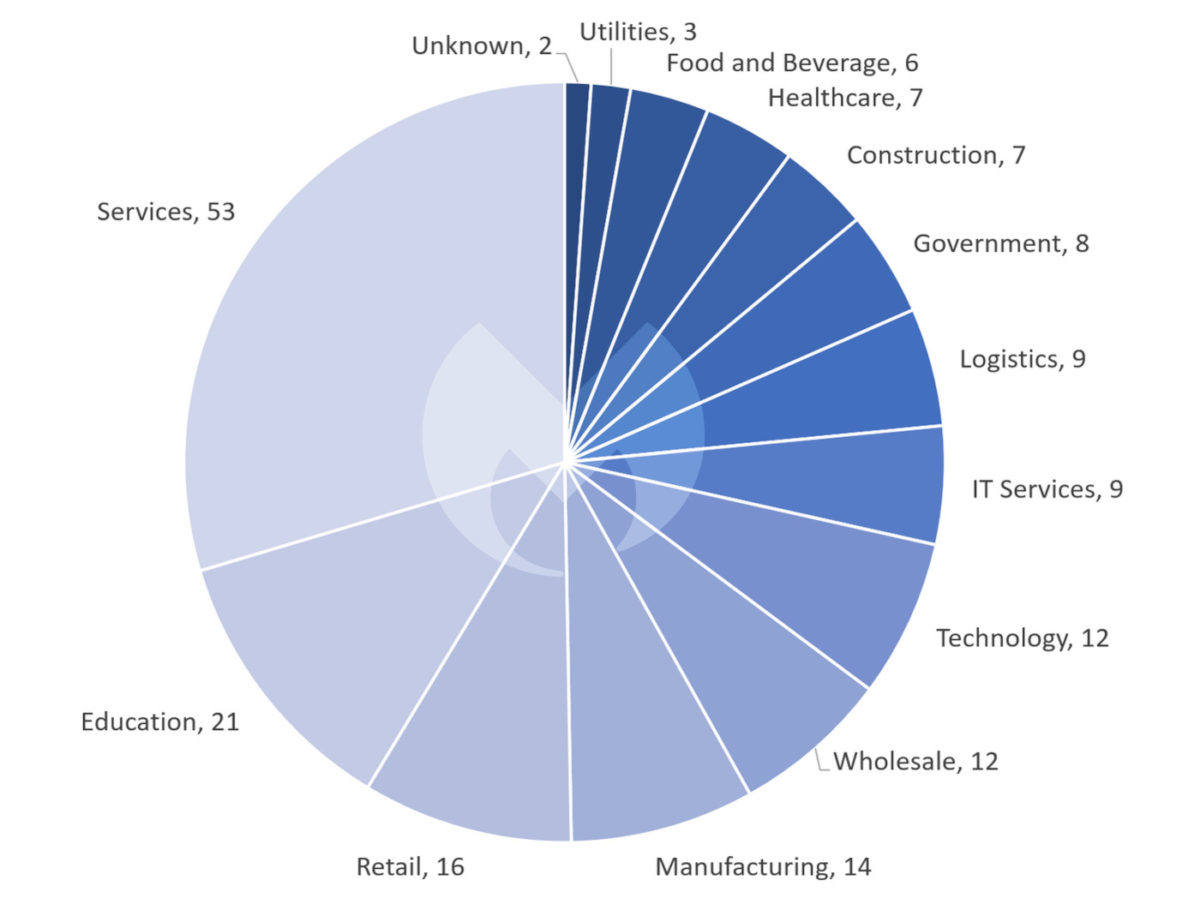

Industrien: Bildungssektor im Visier

Bei den Industrien stechen der Dienstleistungssektor mit 53 Angriffen sowie der Bildungssektor mit 21 Angriffen im Januar 2023 hervor. Allein die Ransomware-Gruppe Vice Society veröffentlichte im Januar die Daten von neun Schulen auf ihrer Leak-Seite. Es wird vermutet, dass Vice Society eine in Russland ansässige Gruppe ist, deren bevorzugte Ziele Universitäten und Schulen sind. Dass die Angriffe auf den Bildungssektor so hoch sind wie seit drei Monaten nicht mehr, ist daher möglicherweise kein Zufall.

LockBit: Neues Verschlüsselungsprogramm mit Conti-Quellcode

LockBit macht im Januar vor allem durch sein neues Verschlüsselungsprogramm „LockBit Green“ von sich reden, das auf dem zuvor geleakten Quellcode der Conti-Ransomware basiert. Diese neue Ransomware-Version – die dritte der Gruppe nach LockBit Red (auch bekannt als LockBit 2.0) und LockBit Black (auch bekannt als LockBit 3.0) – hat 89 Prozent ihres Codes mit der Conti Ransomware V3 gemeinsam und wurde bereits bei mindestens fünf Angriffen verwendet.

In Anbetracht des Erfolgs von LockBit ist es laut Malwarebytes noch unklar, warum die Gruppe eine neue Variante seiner Ransomware anbietet. Eine mögliche Erklärung könnte sein, dass sie Affiliates anlocken will, die sich mit Conti-basierter Ransomware wohler fühlen, zum Beispiel ehemalige Conti-Mitglieder. In diesem Fall könnte die neue Ransomware-Version als Marketingaktivität begriffen werden.

Black Basta: Keine Aktivität im Januar

Black Basta fällt im Januar durch Abwesenheit auf. Auf den Leak-Seiten im Darknet wurden keine Informationen der Ransomware-Gruppe veröffentlicht. Das Threat-Intelligence-Team von Malwarebytes verfolgt die Gruppe seit April 2022. Seitdem tauchte die Ransomware stets durch bekanntgewordene Angriffe in der Rangliste des Malwarebytes-Teams auf.

Fest steht jedoch auch: Auf den Leak-Seiten im Darknet werden nur die Unternehmen angezeigt, die kein Lösegeld bezahlt haben. Ein für die Ransomware-Gruppe extrem erfolgreicher Monat könnte daher auch wie ein inaktiver Monat wirken. Laut Malwarebytes wäre jedoch ein Monat, in dem sich niemand geweigert hat zu zahlen, sehr ungewöhnlich.

Darüber hinaus ist die Tor-Webseite von Black Basta, auf der neue Opfer veröffentlicht werden, seit mehreren Wochen inaktiv. Malwarebytes hat beobachtet, dass die Seite am 22. Januar reaktiviert wurde, am 23. Januar aber bereits wieder offline war. Auch das Backend der Seite, das zur Kontaktaufnahme mit den Opfern genutzt wird, scheint ausgefallen zu sein.

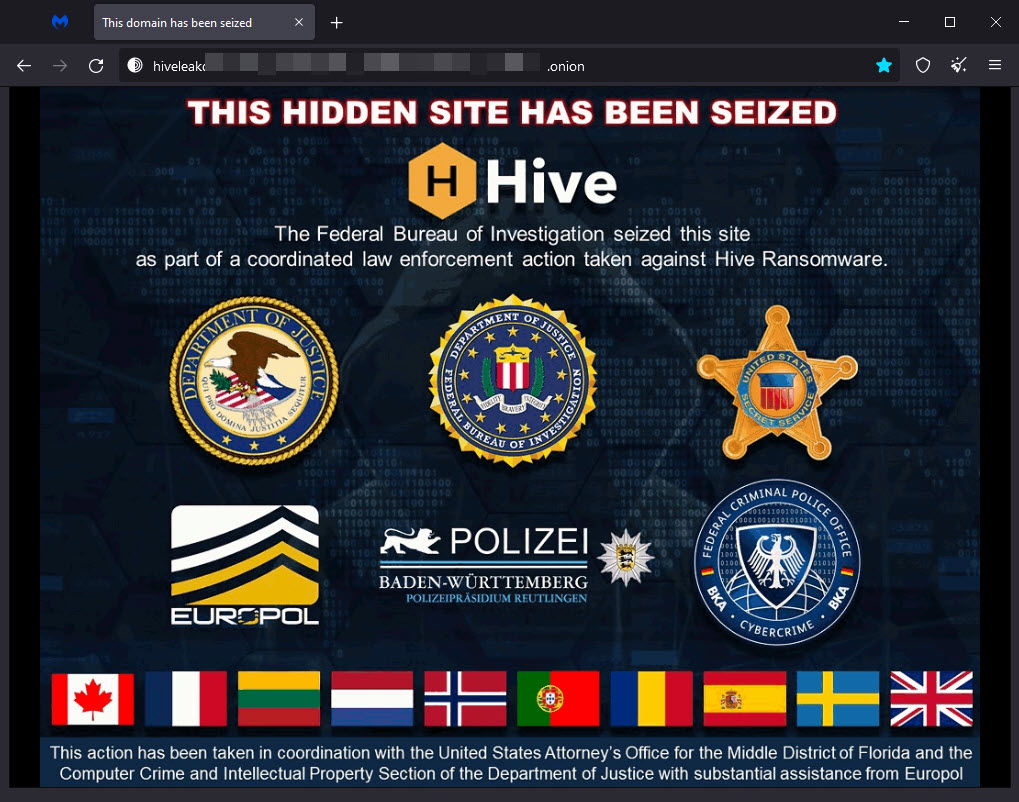

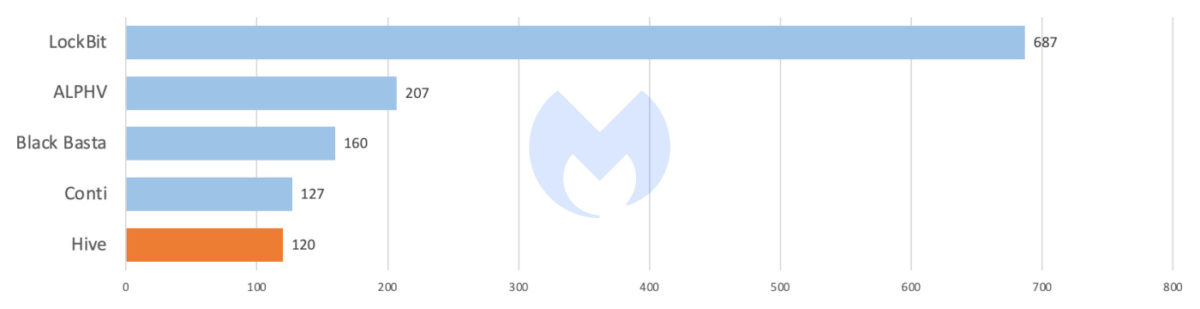

Hive: Hackernetzwerk im Januar zerschlagen

Das weltweit agierende Hackernetzwerk Hive wurde im Januar von Behörden aus Deutschland und den USA zerschlagen. Auch für Malwarebytes war die Ransomware-Gruppe keine Unbekannte: Im Jahr 2022 zählte sie zu den am häufigsten verwendeten RaaS. Seit April 2022 sind Malwarebytes 120 Angriffe der Gruppe bekannt. Sie landet damit auf dem fünften Platz nach LockBit, ALPHV, Black Basta und Conti.

Noch im Januar konnte Malwarebytes der Gruppe drei Angriffe zuschreiben, nach 15 Angriffen im Dezember 2022. Ende Januar konnte das Hackernetzwerk dann zerschlagen werden. Das Justizministerium der USA gab den Erfolg einer monatelangen Störungskampagne bekannt.

Berichten zufolge hatten die Ermittler:innen dank der Kampagne bereits seit Juli 2022 Zugriff auf die Computernetzwerke und Infrastruktur von Hive. Der Zugriff wurde am 26. Januar bekannt, als auf der Internetseite der Hacker im Darknet ein Hinweis erschien, dass die Seite beschlagnahmt wurde.

Nach Angaben der Behörden in Deutschland und USA hatte die Ransomware-Gruppe mehr als 1.500 Organisationen in über 80 Ländern ins Visier genommen, darunter Krankenhäuser, Schulbezirke, Finanzunternehmen und kritische Infrastrukturen, und versucht, mehr als 100 Millionen US-Dollar an Lösegeldzahlungen von seinen Opfern zu erpressen.

Den ausführlichen Ransomware-Report Februar 2023 mit weiteren Informationen von Malwarebytes finden Sie hier.