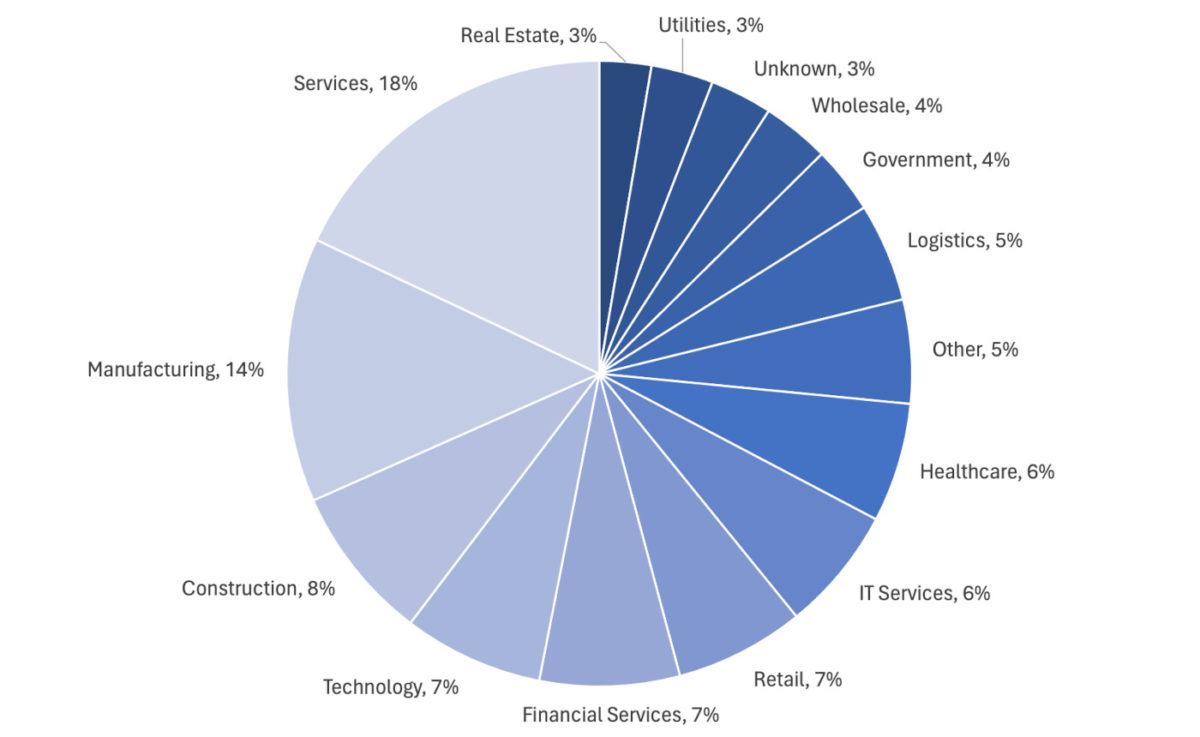

Im April 2024 konnte das Threat-Intelligence-Team von ThreatDown powered by Malwarebytes insgesamt 373 Ransomware-Angriffe feststellen – nach 261 Angriffen im Januar, 376 Angriffen im Februar und 389 Angriffen im März. Die meisten Angriffe im April erfolgten dabei auf die Branchen Dienstleistungen (18 Prozent), Fertigung (14 Prozent) und das Bauwesen (8 Prozent).

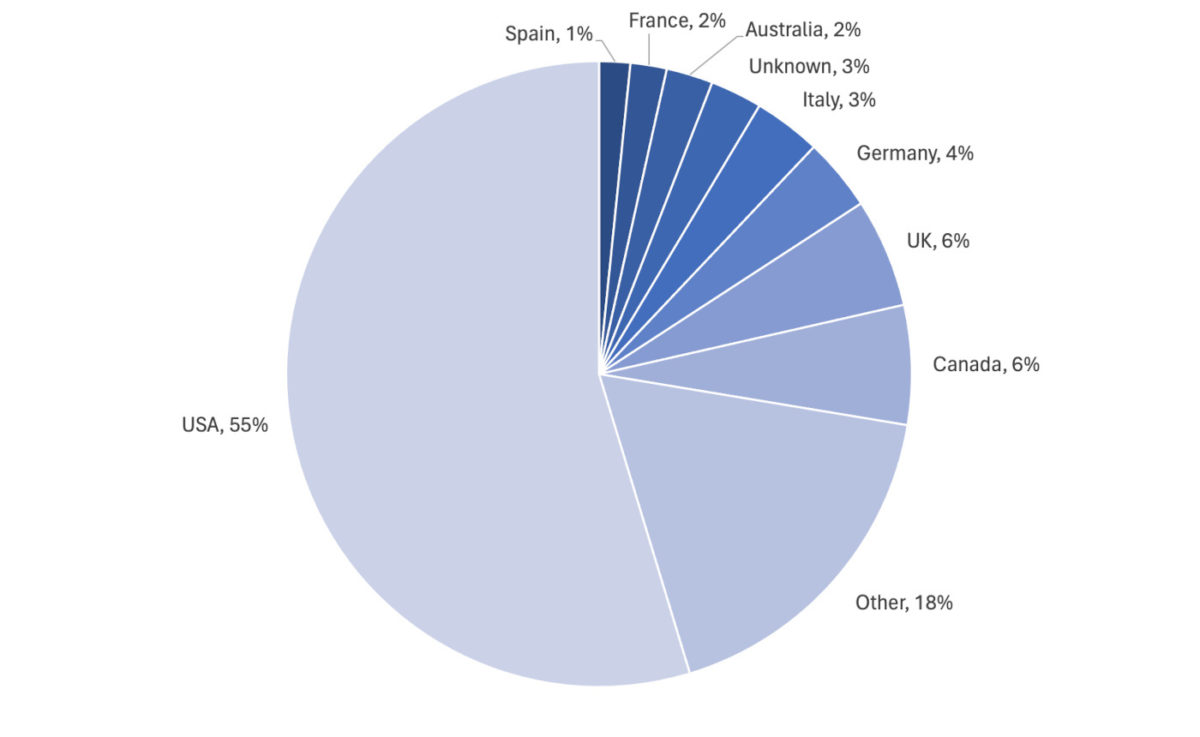

Bei der Verteilung der Ransomware-Angriffe nach Ländern sind die USA im April 2024 wie gewohnt mit Abstand das häufigste Ziel. 55 Prozent der insgesamt bekannten Angriffe entfallen auf die Vereinigten Staaten. Darauf folgen Kanada (6 Prozent), Großbritannien (6 Prozent) und Deutschland (4 Prozent).

LockBit und ALPHV: Strafverfolgung zeigt Wirkung

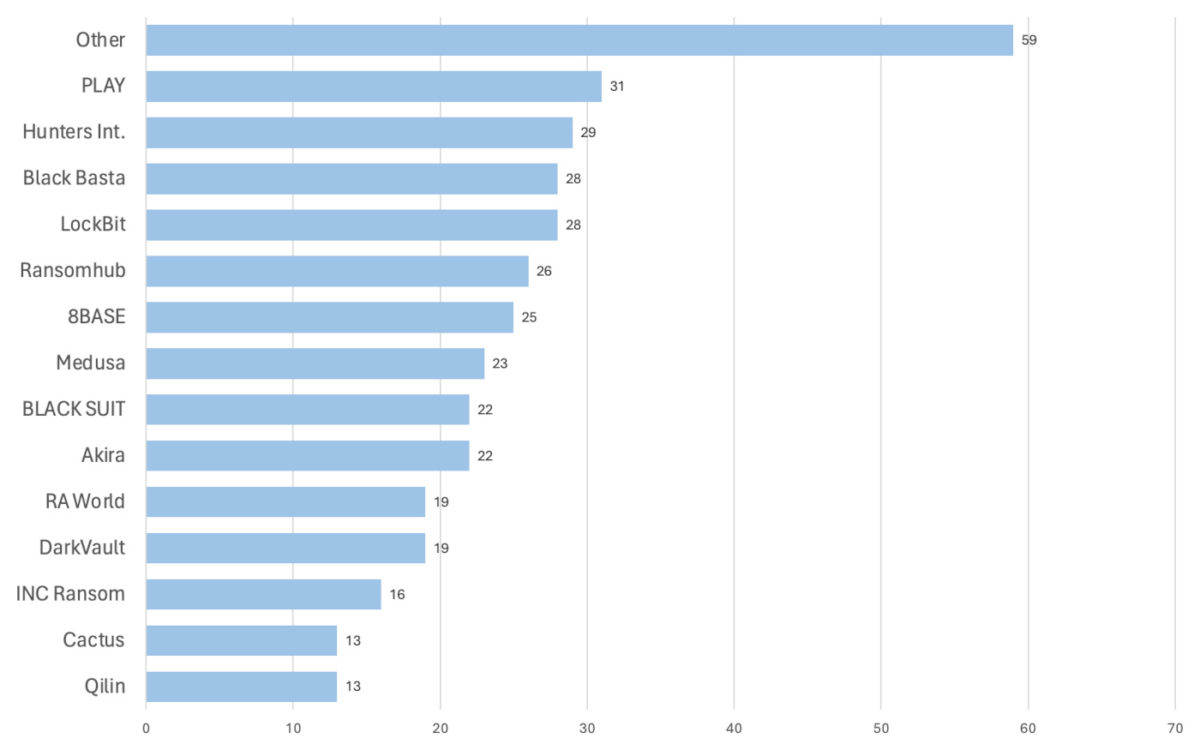

Malwarebytes konnte im April zudem feststellen, dass die Strafverfolgungsaktionen gegen die Ransomware-Gruppen LockBit und ALPHV Erfolge zeigen. Im April meldete LockBit, lange eine der mit Abstand aktivsten Ransomware-Gruppen, nur 28 Opfer auf seiner Leak-Seite im Darknet – und damit die niedrigste Anzahl an bekannten Ransomware-Angriffen in seiner gesamten Historie. Bei ALPHV ist es sogar noch bedeutsamer: Die Gruppe meldete im April keine Opfer mehr. Die Auflösung der Gruppe scheint damit bestätigt.

Auch wenn LockBit noch immer aktiv ist, ist die Ransomware-Gruppe laut Malwarebytes nicht mehr das, was sie einmal war. Die Anzahl an Angriffen nimmt ab. Anfang Mai haben die Strafverfolgungsbehörden zudem die Identität des mutmaßlichen LockBit-Anführers Dmitry Khoroshev, auch bekannt als LockBitSupp, aufgedeckt. Für Hinweise, die zu seiner Verhaftung führen, wurden inzwischen bis zu zehn Millionen US-Dollar Belohnung ausgesetzt.

In einem Interview mit Click Here hat LockBitSupp bestritten, Dmitry Khoroshev zu sein. Mark Stockley, Cybersecurity-Experte bei Malwarebytes, äußert sich dazu wie folgt: „Die NCA und das FBI sind nicht dumm. Sie würden nicht mit einer ID und Sanktionen an die Öffentlichkeit gehen, wenn sie nicht einen Berg von Beweisen hätten. Natürlich tun LockBit und LockBitSupp genau das, was man von ihnen erwarten würde, und bestreiten, dass LockBitSupp Dmitry Khoroshev ist. Die Reaktion der LockBit-Gruppe ist jedoch interessant. Sie bietet 1.000 US-Dollar für denjenigen, der Dmitry Khoroshev kontaktieren kann, um herauszufinden, ob er noch lebt und wohlauf ist. Vielleicht ist das nur ein Scherz. Vielleicht will die Bande Khoroshev aber auch wirklich finden, um sicherzustellen, dass ihr entlarvter Anführer den Behörden nichts zu sagen hat, falls er jemals gefasst werden sollte.“

Aktuell führende Ransomware-Gruppen

Die meisten Ransomware-Angriffe schreibt Malwarebytes im April der Gruppe PLAY zu. Die Gruppe meldete 31 Opfer auf ihrer Leak-Seite im Darknet. Daneben rückten auch andere Gruppen, wie Medusa (mit 23 bekannten Angriffen) und Hunters International (mit 29 bekannten Angriffen), seit dem Zusammenbruch von LockBit und ALPHV im Ranking weiter nach oben. Es kommt damit zu einer Verschiebung in der Ransomware-as-a-Service (RaaS)-Landschaft. Am auffälligsten im April 2024 ist jedoch, dass zum ersten Mal seit Jahren keine einzelne Gruppe das Ranking dominiert.

In den Vordergrund rückt zudem die Ransomware-Gruppe RansomHub: Zum einen mit 26 bekannten Angriffen, zum anderen mit der Tatsache, dass die Gruppe im April damit begonnen hat, gestohlene Daten von Change Healthcare, einer Tochtergesellschaft der UnitedHealth Group, zu veröffentlichen.

RansomHub und der Fall Change Healthcare

Da Change Healthcare erst im Februar 2024 von der Ransomware-Gruppe ALPHV angegriffen wurde, hat die Veröffentlichung von RansomHub zunächst Verwirrung gestiftet. Damals wurde an ALPHV angeblich das gesamte geforderte Lösegeld in Höhe von 22 Millionen US-Dollar gezahlt. Kurz darauf verschwand die Ransomware-Gruppe mit einem nur wenig überzeugenden Exit-Scam. Die Website der Gruppe sollte den Anschein erwecken, vom FBI beschlagnahmt worden zu sein.

Einen Monat später listete die neue Ransomware-Gruppe RansomHub den Anbieter Change Healthcare als Opfer auf ihrer Leak-Seite und behauptete, dass ALPHV das Lösegeld über 22 Millionen US-Dollar gestohlen hätte, sie jedoch alle Daten in ihrem Besitz hätten.

Mark Stockley, Cybersecurity-Experte bei Malwarebytes, kommentiert: „Wie die Daten von ALPHV zu RansomHub gelangt sind, ist bislang nicht bekannt. Am wahrscheinlichsten ist, dass ein verärgertes ALPHV-Mitglied einen neuen Partner in dem Newcomer RansomHub gefunden hat, mit dem es zusammenarbeiten kann.“

RansomHub behauptete, über 4 TB „hochselektiver Daten“ von Change Healthcare zu verfügen, darunter medizinische und zahnärztliche Aufzeichnungen, Zahlungsinformationen, Versicherungsunterlagen sowie personenbezogene Daten von Patienten und US-Militärangehörigen. Mitte April erhöhte die Gruppe den Druck auf Change Healthcare, indem sie eine Auswahl an Screenshots auf ihrer Leak-Seite veröffentlichte und drohte, die restlichen Daten in zwei Tagen freizugeben, sollte sie kein Lösegeld erhalten. Kurz darauf bestätigte Andrew Witty, CEO der UnitedHealth Group, tatsächlich, dass das Unternehmen ein Lösegeld in Höhe von 22 Millionen US-Dollar gezahlt hat.

Neue Ransomware-Gruppen: dAn0n und DarkVault

Im April neu in der Ransomware-Landschaft zeigte sich die Gruppe dAn0n, die acht Opfer auf ihrer Leak-Seite veröffentlichte. Ebenso neu ist die Gruppe DarkVault, die im April die Daten von 19 Opfern auf ihrer Leak-Seite veröffentlichte. Interessant an dieser Gruppe: Sie fällt durch ein ähnliches Webseiten-Design wie LockBit und die Verwendung der Ransomware LockBit Black auf – und hat zudem Gerüchte über eine Umbenennung von LockBit in die Welt gesetzt. Laut Malwarebytes sollte man jedoch stets bedenken, dass zahlreiche Gruppen die Leak-Webseite von LockBit imitieren und den Ransomware-Baukasten von LockBit verwenden.

Den ausführlichen Ransomware-Report April 2024 finden Sie im ThreatDwon-Blog von Malwarebytes.