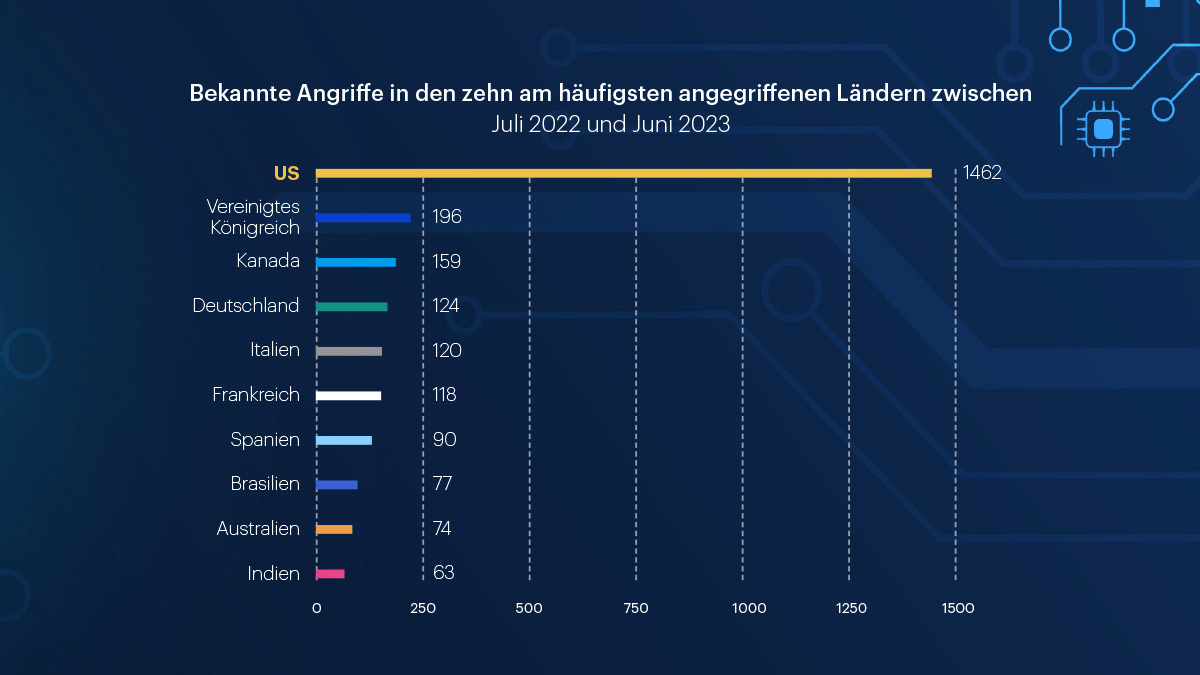

In den zwölf Monaten von Juli 2022 bis Juni 2023 bleibt Deutschland das am vierthäufigsten angegriffene Land der Welt und das am meisten angegriffene Land außerhalb des englischsprachigen Raums.

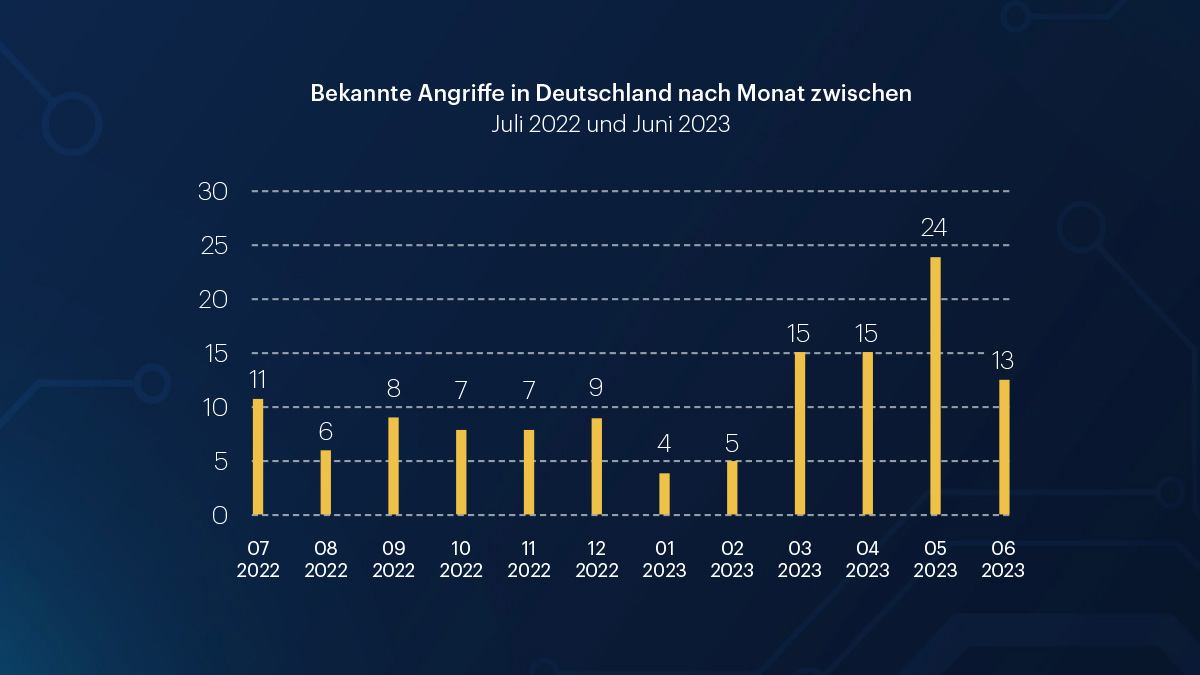

Wie in den USA und im Vereinigten Königreich hat die Zahl der Ransomware-Angriffe in den vergangenen vier Monaten deutlich zugenommen. März, April und Mai waren sogar die am stärksten betroffenen Monate im Beobachtungszeitraum. Im Mai gab es in Deutschland 24 bekannte Angriffe. Damit war es der am schlimmsten betroffene Monat des vergangenen Jahres – mit fast dreimal so vielen Angriffen wie im Durchschnitt der vorangegangenen elf Monate.

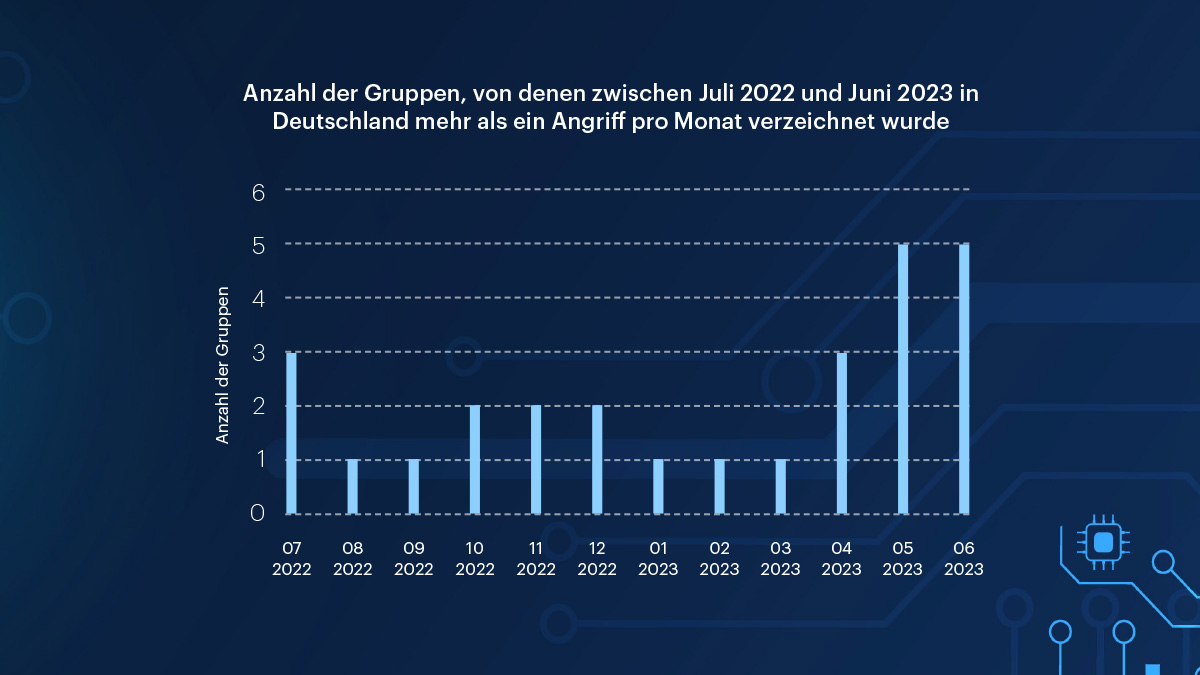

Obwohl ein Teil des Anstiegs auf eine geringfügige Zunahme der Zahl der in Deutschland operierenden Ransomware-Gruppen zurückzuführen ist, scheint die Hauptursache eine Zunahme der Aktivitäten von Gruppen zu sein, die bereits aktiv waren. Fünf verschiedene Banden waren sowohl im Mai als auch im Juni 2023 für mehr als einen Anschlag verantwortlich.

In Deutschland vor allen Dingen Logistik-, Bau- und Technologiebranche betroffen

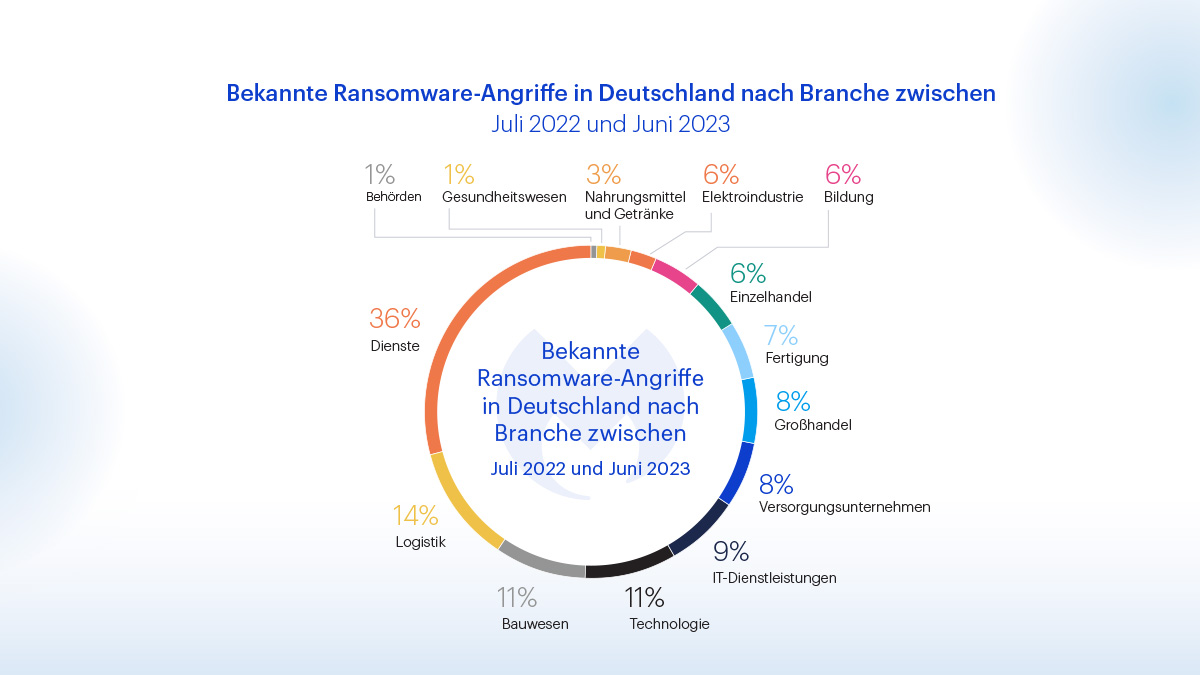

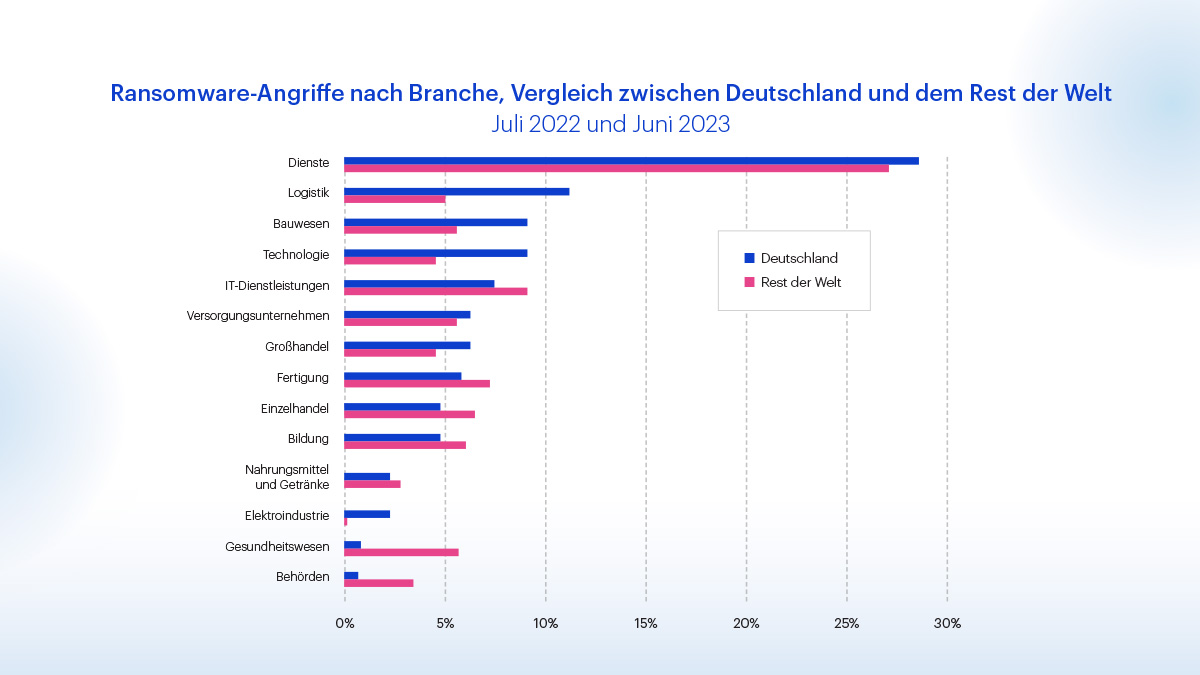

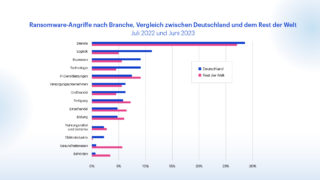

Der Dienstleistungssektor war in den vergangenen zwölf Monaten in Deutschland mit 29 Prozent aller bekannten Angriffe am stärksten betroffen. Das entspricht in etwa dem weltweiten Durchschnitt und dem Bild in anderen wichtigen Zielländern für Ransomware wie den USA, dem Vereinigten Königreich und Frankreich.

Auffällig in Deutschland ist zudem: Die gezielte Ausrichtung auf das Bildungswesen, wie sie in den USA und im Vereinigten Königreich vor allen Dingen in den vergangenen zwölf Monaten zu beobachten ist, scheint Deutschland erspart geblieben zu sein. Der Gesundheitssektor war im Gegensatz zu den USA ebenfalls kein wesentliches Ziel und auch der öffentliche Sektor blieb von der Aufmerksamkeit von Angreifern verschont, die er im benachbarten Frankreich erfährt.

Ein Vergleich zwischen Deutschland und dem Rest der Welt zeigt jedoch, dass in Deutschland bestimmte Branchen proportional stärker betroffen waren als anderswo: vor allem Logistik, Bauwesen und Technologie. Die Ransomware-Gruppen scheinen sich in Deutschland voll und ganz auf Unternehmen zu konzentrieren.

Ausnutzen von Zero-Days: Neue Ransomware-Taktiken im Anmarsch?

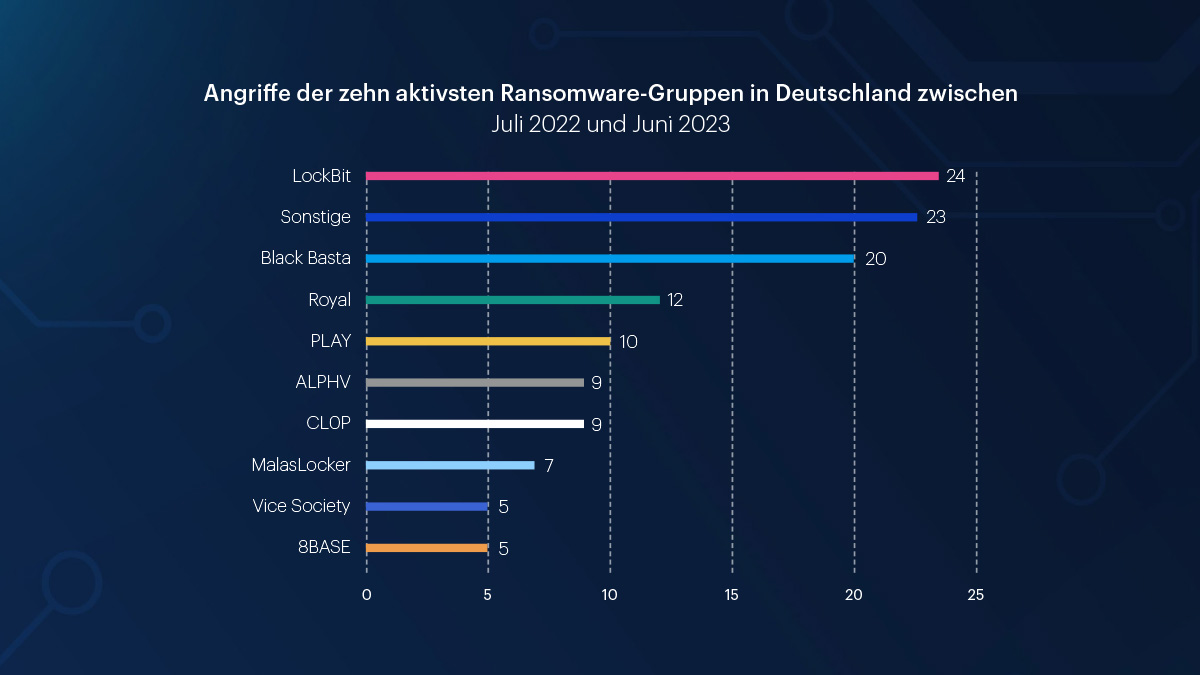

In den vergangenen zwölf Monaten hat Malwarebytes 23 Ransomware-Gruppen aufgespürt, die in Deutschland operieren. Neun von ihnen waren für fünf oder mehr bekannte Angriffe verantwortlich, darunter die als Cl0P bekannte Gruppe.

LockBit war in den vergangenen zwölf Monaten in Deutschland die aktivste Gruppe, ebenso wie in den USA, dem Vereinigten Königreich und Frankreich. Black Basta war in Deutschland in den vergangenen zwölf Monaten (nach den USA) die zweitaktivste Gruppe. Damit setzte sich der Trend fort, dass sich Black Basta vor allen Dingen auf Deutschland konzentriert. Darüber hatte Malwarebytes erstmals im April berichtetet. Black Basta verübte in Deutschland doppelt so viele Angriffe wie im Vereinigten Königreich oder in Kanada, während sie in Frankreich nur einen Angriff meldete.

Das Vorhandensein von Cl0P und MalasLocker in den Top Ten ist ebenfalls bezeichnend und könnte ein Hinweis auf eine Änderung der Ransomware-Taktik und eine mögliche Eskalation des Ransomware-Problems sein.

Die Angriffe von MalasLocker erfolgten alle in einem einzigen Monat, nämlich im Mai. Cl0P war nur in vier der letzten 12 Monate aktiv und verzeichnete die Hälfte seiner bekannten Angriffe ebenfalls in nur einem einzigen Monat. Trotzdem gehörten beide Gruppen im letzten Jahr zu den produktivsten Gruppen in Deutschland.

Dies gelang ihnen durch Kampagnen, die auf spezifische, nicht gepatchte Sicherheitslücken abzielten. MalasLocker nutzte eine Schwachstelle in Zimbra-Servern, um im Mai aus dem Nichts als die am weitesten verbreitete Ransomware in Deutschland und weltweit aufzutauchen. Cl0P nutzte eine ähnliche Taktik, indem es Zero-Days in GoAnywhere und MOVEit Transfer ausnutzte.

Es ist ein Merkmal des Ransomware-Ökosystems, dass andere Gruppen schnell nachziehen, wenn eine Gruppe eine neue und erfolgreiche Taktik entdeckt. Die letzte große Veränderung fand 2019 statt, als die Ransomware-Gruppe Maze eine umfassende Umstellung auf die sogenannte „doppelte Erpressung“ (Double Extortion) auslöste, bei der sowohl Verschlüsselung als auch die Androhung von Datenlecks eingesetzt werden, um Opfer zu erpressen.

Der Einsatz von Zero-Days bei Cl0P hat das Potenzial, einen ähnlichen Wandel herbeizuführen. Ob dies der Fall ist, wird letztlich von der Investitionsrentabilität der Taktik abhängen. Marcelo Rivero, Ransomware-Spezialist bei Malwarebytes, sieht in Cl0Ps jüngster Kampagne nur einen Teilerfolg für die Gruppe: „Aus Sicht von Cl0P war die Kampagne ein gemischter Erfolg. Zwar wurde eine bisher unbekannte Schwachstelle ausgenutzt, doch die allgemein niedrige Qualität der gestohlenen Daten könnte die Gruppe nicht zufriedengestellt haben.“

Die Cl0P-Kampagnen im Jahr 2023 haben gezeigt, dass Ransomware-Banden die Kosten und die Komplexität des Einsatzes von Zero-Days inzwischen bewältigen können. Und wenn sie dies tun, kann das Volumen der Angriffe weit über das hinausgehen, was mit anderen Ansätzen bisher möglich war.

Den ausführlichen Ransomware-Report für Deutschland mit weiteren Details von Malwarebytes sowie Bildmaterial finden Sie hier. Den globalen Ransomware-Report Juli 2023 von Malwarebytes finden Sie zudem hier.